Som kanskje noen vet så var Oktober “Nasjonal Sikkerhetsmåned” som tar for ser det økende behovet vi har for IT-sikkerhet i Norge.

Se på www.sikker.no for mer info

I den forbindelse arrangerte de en form for oppsummering på Høyskolen i Gjøvik, der de hadde invitert en hel del spennende foredragsholdere rundt IT-sikkerhet.

Jeg tok ett par bilder fra foredagene, og tenkte jeg kunne dele dem med dere også.

Foredrag 1 – Sikkerhetskultur bygd på kunnskap og bevissthet – forutsetning for et sikkert samfunn – Generalmajor Odd Egil Pedersen, sjef Cyberforsvaret

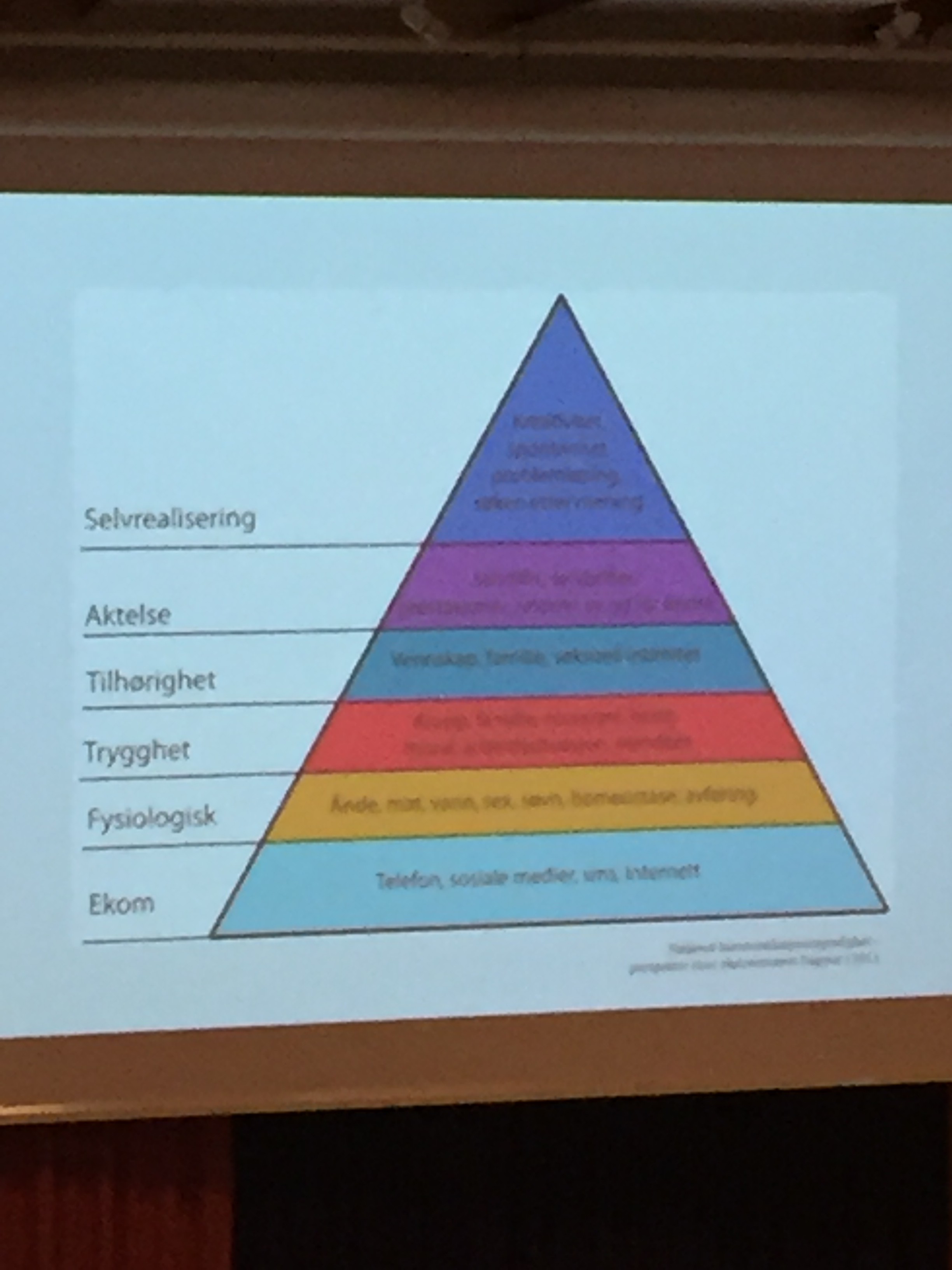

Setter agenda, at Elektronisk kommunikasjon (Ekom) er viktigere enn alt annet. Noe de selv har opplevd i krisesituasjoner.

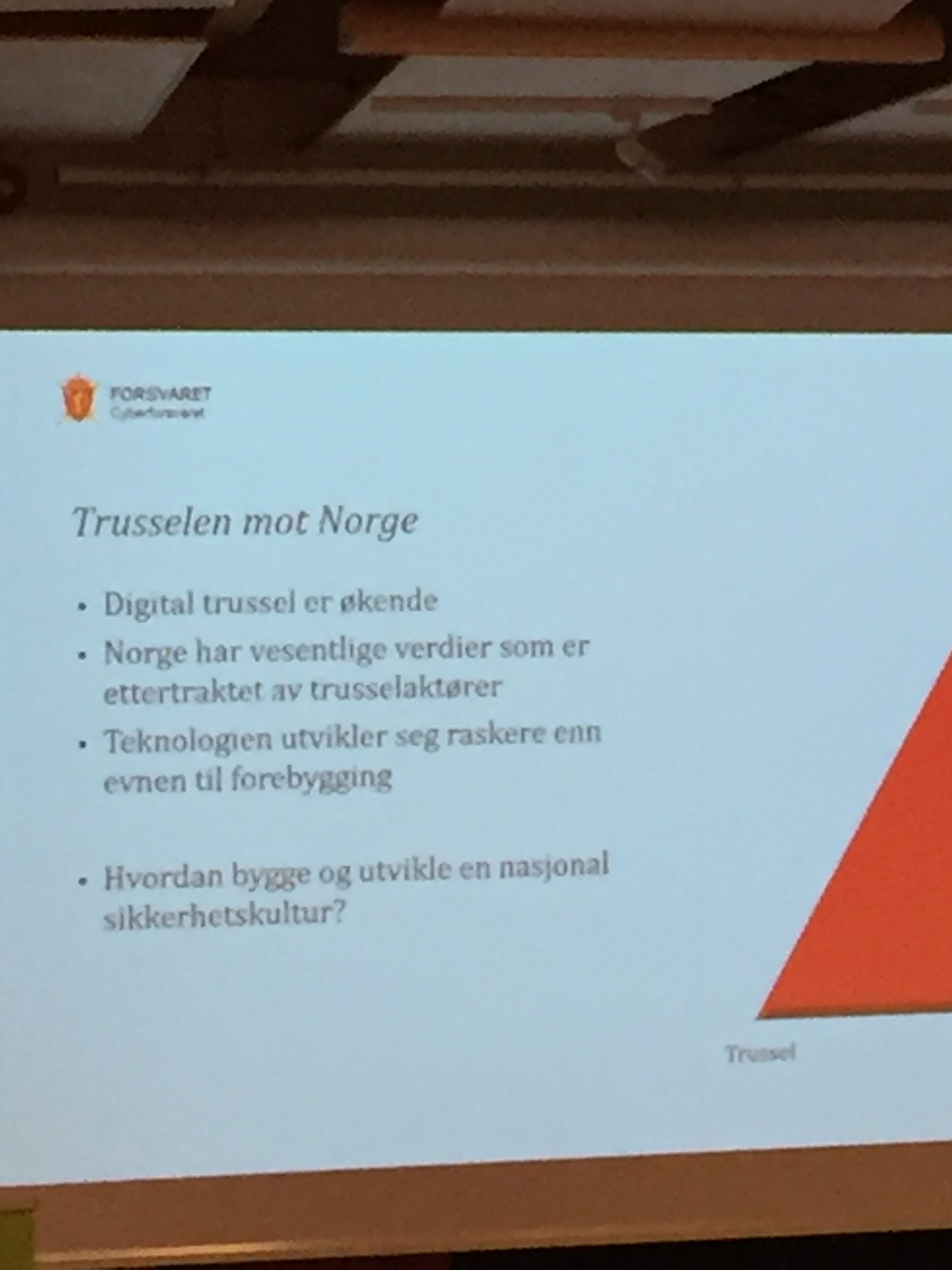

Snakket om at Norge ser stadig flere angrep via digitale kanaler, og at vi må slutte å tenke på oss som “ubetydelige”.

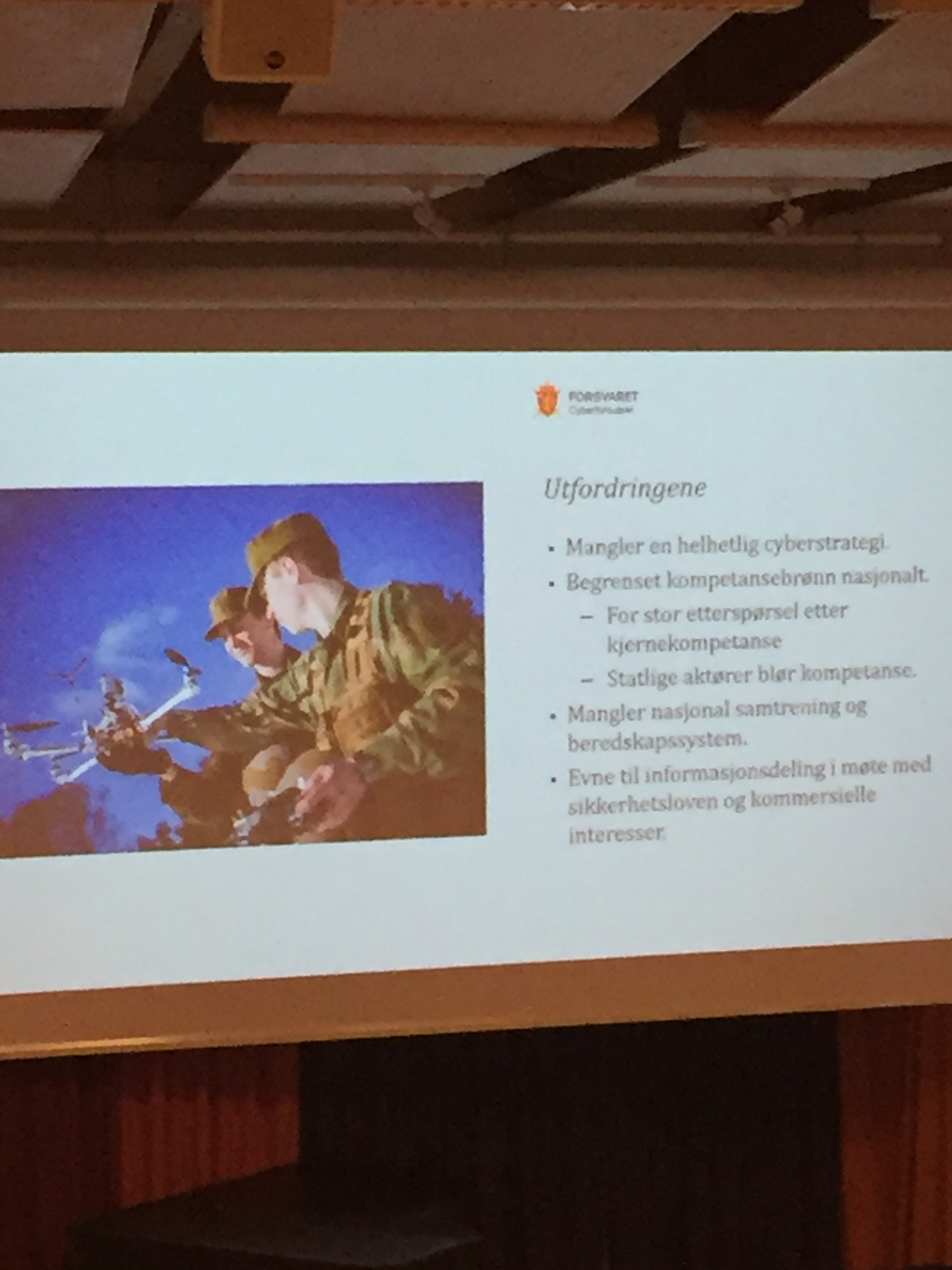

Utfordringen er den samme for forsvaret som for andre i bransjen, det er for få folk i omløp og Staten er den store taperen pga lavere lønn. Også problematisk med informasjons deling mellom private og offentlige aktører.

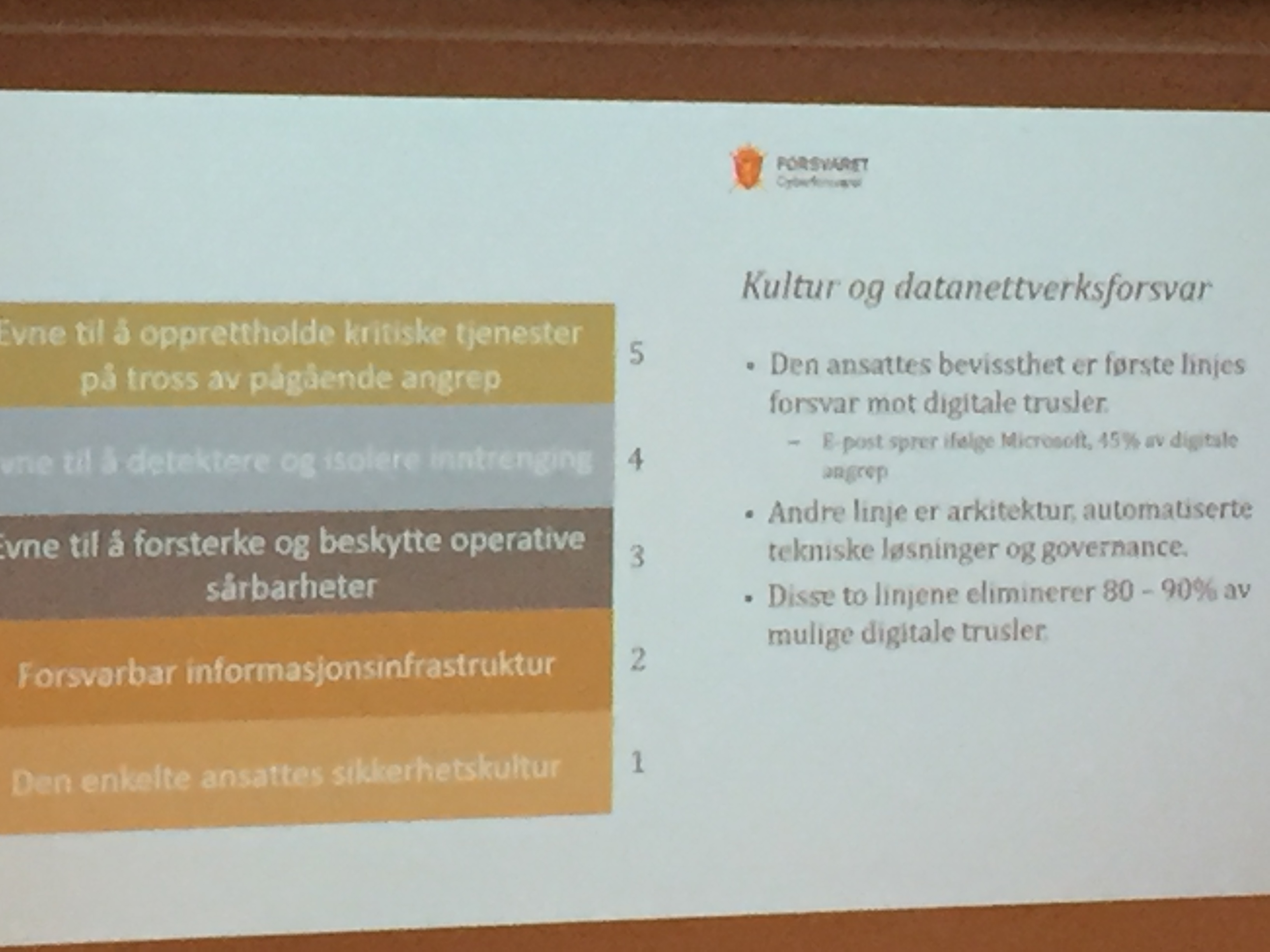

Viser til at mye av jobben er gjort om man gjør linje 1 og 2 meget bra. I dette tilfellet betyr det opplæring og faktisk investere i automatiske systemer som kan stoppe trusler. (Ref: PALO ALTO! 🙂 )

Oppsummert så fokuserte Generalmajoren mye på forsvaret utfordringer med å bygge kompetanse, og at de er underlagt ett regime som kanskje ikke egner seg godt for informasjonsdeling og åpenhet. Noe som byr på utfordringer når man skal samarbeide med private aktører. Norge må også få hodet litt ut av sanden og tro at vi ikke blir angrepet. (Dette har jeg hørt i snart 10 år..).

Foredrag 2 – Insecure Cyberspace: Today’s Cyber Threats – Francesca Bosco, Project Officer, United Nations Interregional Crime and Justice Research Institute

Meget spennende foredrag som tok for seg trusselbildet de opplever, fullstendig uavhengig aktør som har fått mandatet fra FN for forskning på “emerging threats”.

UNICRI har hatt mandatet siden 2006, men har sett økte bevilgninger siden 2010 da Ban Ki-moon tok opp problemet i en tale for Generalforsamlingen.

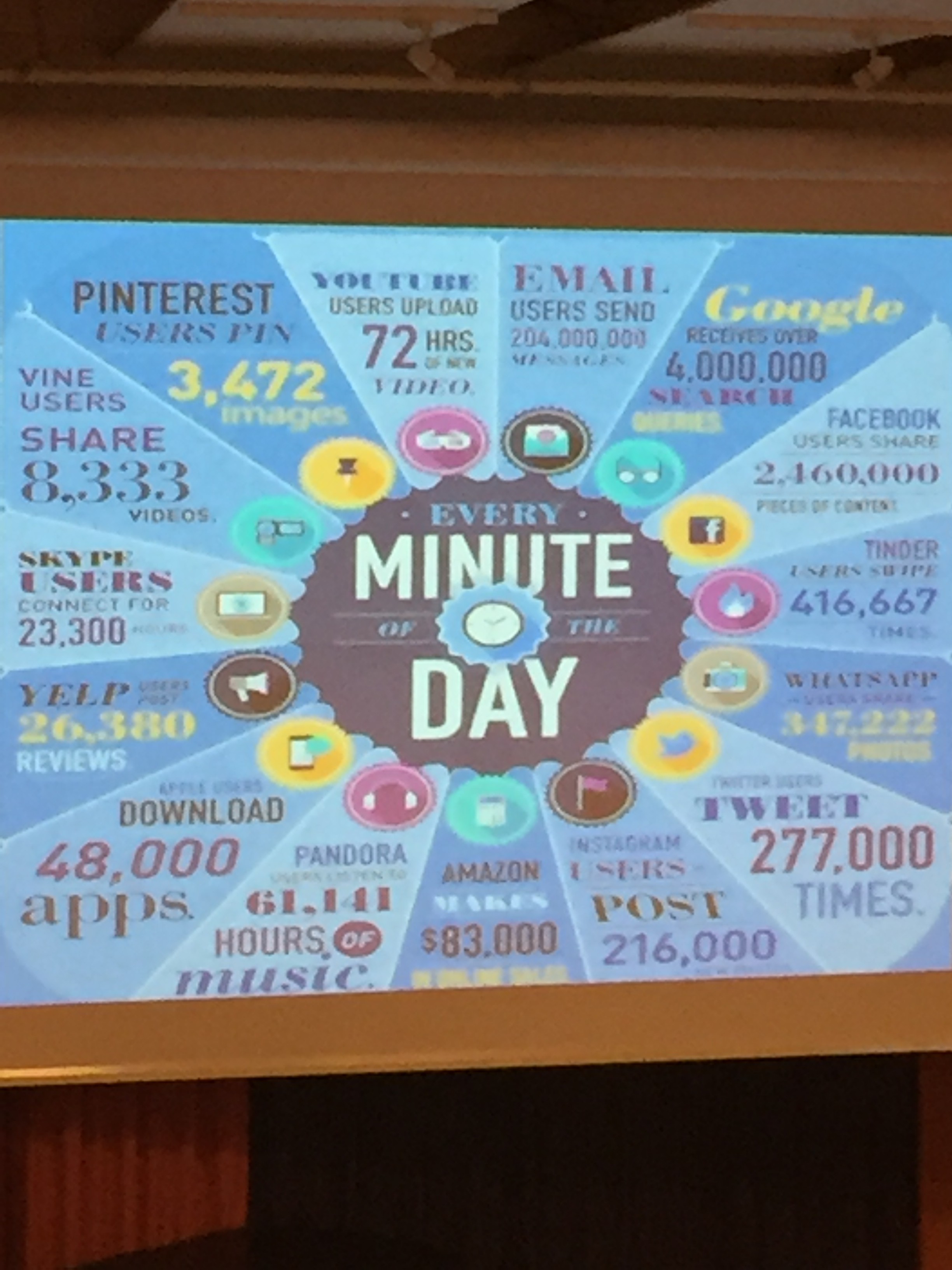

Litt om hva som skjer per minutt på Internett, og UNICRI ser på hver eneste “action” som en mulighet for infeksjon. Dette må kontrolleres! ( Lurer på hvilken løsning som kan det.. 😀 ).

Enda en påminnelse at dette er noe som skjer alt og alle, uansett størrelse og viktighet!

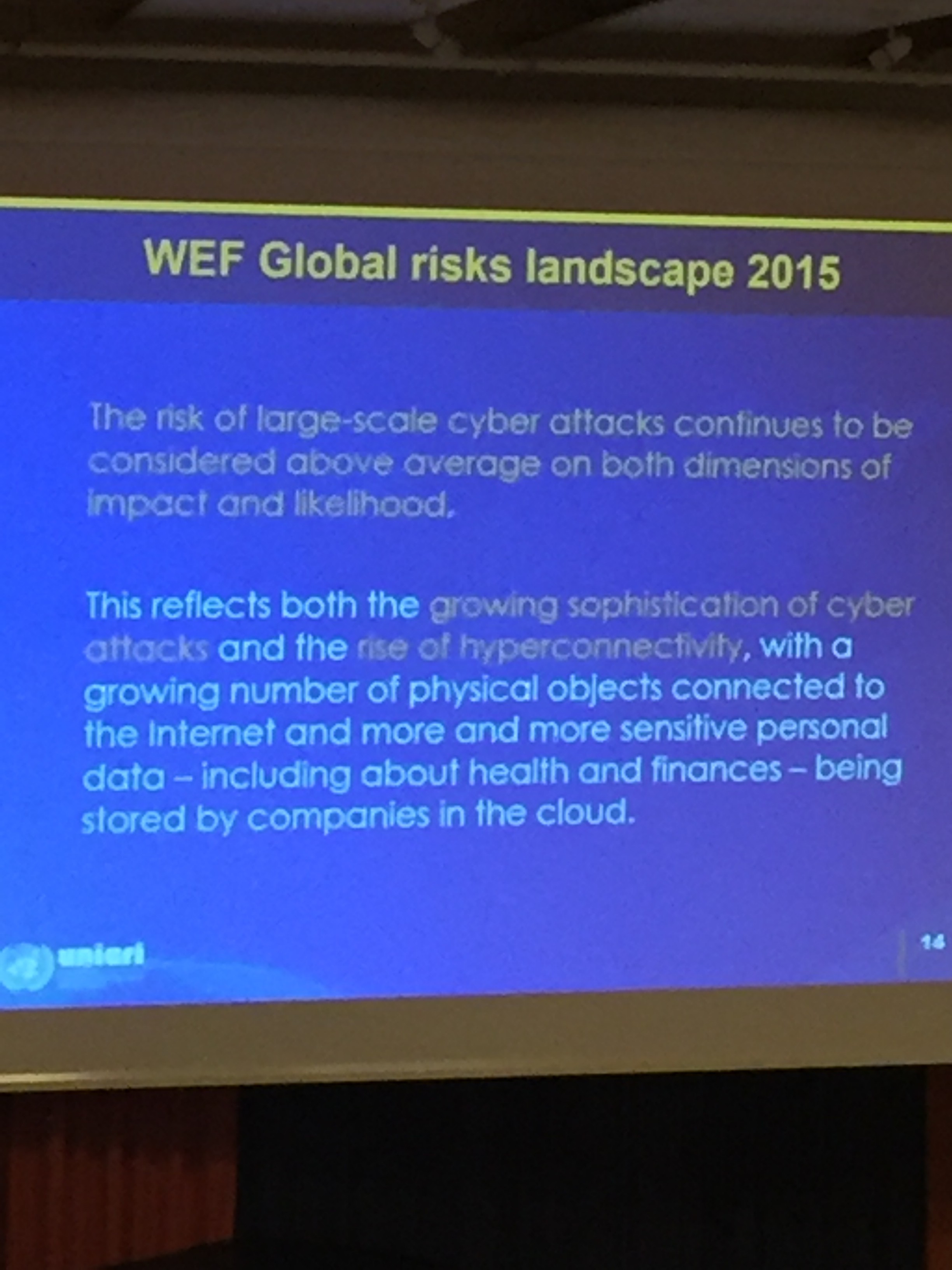

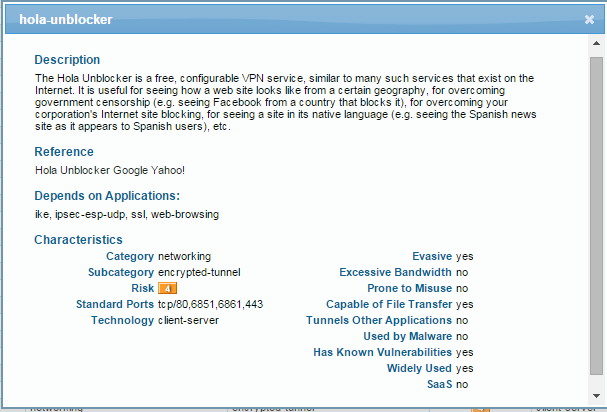

Litt mer om risikoen, og at den bare vokser nå som vi ser at IoT (Internet of Things), Cloud og lagring av personlig data bare øker. (Løsning: segmentering og kontroll! )

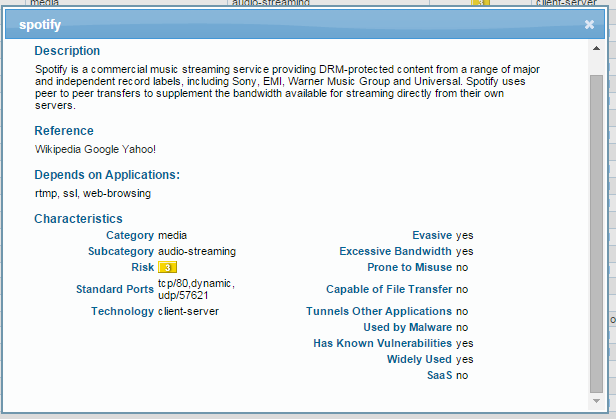

Gjennomgang av topp 3 listen av trusler, der malware igjen topper. Tror dere enkle antivirus klienter klarer å stoppe 317 millioner varianter av malware? Neppe.. her trenger man AMD! (Advance Malware Detection) som f.eks Wildfire.

Enda mer om Malware, igjen viser dette behovet for beskyttelse, og ikke minst god segmentering av nettverket. Kjedelig om den moderne kaffemaskinen som kjører Windows CE skal infisere hele nettverket fordi den står på samme nett som klienter og servere..

Ransomware, ikke en ukjent sak for de fleste her på berget. Det var en periode der “alle” ble utsatt, og for ikke så lenge siden hadde vi “Posten” kampanjen som ble rettet mot Norske brukere. Ransomware er lukrativt, siden det er lett og spre og gir i mange tilfeller penger rett inn på konto, da mange mindre bedrifter ofte velger å betale. Mye fordi beløpene inntil videre er såpass lave. Sitet fra Francesca: “Why involve the police when you can just pay 300-500$ and be done with it. You will also not damage your company reputation.”

Viser også viktigheten av segmentering og god kontroll på trafikken som kommer inn i nettverket.

Nr 2 på listen er angrep mot nettleser og nett-applikasjoner.. Noe jeg selv har sett mye av. Lurer på hvilken plattform som kan stoppe dette. 🙂

Mer om nettleser angrep, dårlig kvalitet beklager jeg. Men vi kan ta med oss at 90% av angrep baserer seg på Java. På tide at Java dør snart? Tror det..

Nr 3 på listen var Botnets, så alt i alt ikke en overraskende liste. Svært mange maskiner i Norge er nok infisert med ett botnet, både privat og i bedrifter. (Hva kan beskytte oss mot C&C trafikk montro.. )

Dårlig kvalitet, men de røde prikkene indikerer hvor de ser infiserte maskiner, er endel rødt i Norge også… Så dette er ett problem.

Litt om profilering de har gjort av den typiske “Hackeren”, det er lenge siden at en “hacker” var en koselig fyr i en kjelleren som vil avsløre feil og rapportere dem.

Det er nå kriminelle organisasjoner og hacktivister som leder an, og denne utviklingen bare fortsetter.

Meget spennende presentasjon, som viser FN også ser på IT-sikkerhet som en utrolig viktig investering i fremtiden.

Foredrag 3 – Protecting Client Data – Lessons Learned by the Swiss Financial Industry – Prof. Dr. Hannes P.Lubich, University of Applied Sciences North-Wstern Switzerland

Ingen bilder, da jeg fikk en dårlig posisjon i salen. Men han pratet mye om hvordan bank-industrien i Sveits igjennom alle år har ligget bakpå når det kom til IT-sikkerhet.

Og at når de endelig skulle ta tak, så var tanken “Build the fence higher!” som går ut på og gjøre ting så komplekst og vanskelig at man bare gir opp.

Dette ga en lei bi effekt at bankene selv begynte å ha problemer med nettverket sitt, på grunn av alle sikkerhetsmekanismene. Dette gjorde det også svært vanskelig å innføre nettbank på slutten av 90 tallet.

Læringen jeg tok fra foredraget at det å beskytte klient data er vanskelig, men at det å teppebombe nettverket med sikkerhetsmekanismer aldri er en god løsning. Tenk helhetlig og standardiser på 2 eller maks 3 sikkerhetsmekanismer.

Foredrag 4 – Being a Doomsday Prepper – Incident Readiness and Handling in the Energy Sector – Margrete Raaum, CEO KraftCERT

Igjen ingen bilder, og jeg måtte dra halvveis inn i dette foredraget.

Men var en ting jeg mente var veldig bra sagt: “Mange bedrifter tror det å sitte “stille” på internett er nok, ingen har jo interesse for vår lille bedrift”. Dette var noe hun tok opp som en viktig problemstilling. Og at når KraftCERT tok kontakt med mindre selskaper som hadde eksponert styringssystemer på internett så var ikke spørsmålet “Hvor?” eller “Hva?”, nei det første de nesten alltid sa var “Hvorfor?”.. Hvorfor ser dere på oss?

Dette er nok det mange tenker der ute, at de er for små, for ubetydelige og at de ikke blir angrepet. Sannheten er noe helt annet.

Oppsummering av dagen

Vil applaudere at staten organiserer slike dager som dette, det bidrar til bevisstgjøring som ofte er første steg.

Men om jeg kunne endret på noe så ville jeg også pratet om løsninger, fremfor bare problemer.

Jeg tror det var mange fra næringslivet som dro derfra med flere spørsmål enn de hadde før de kom, og jeg tror de gjerne skulle sett noen forslag til løsninger og ikke bare “Beskytt dere!!”.