Rask guide for hvordan man setter opp en Site 2 Site VPN med Palo Alto.

Her har jeg brukt 2 stk Palo Altoer, men det bør være ganske forklarende for hvordan man gjør det med andre løsninger. Hvis ikke så er det bare å ta kontakt, så hjelper jeg deg!

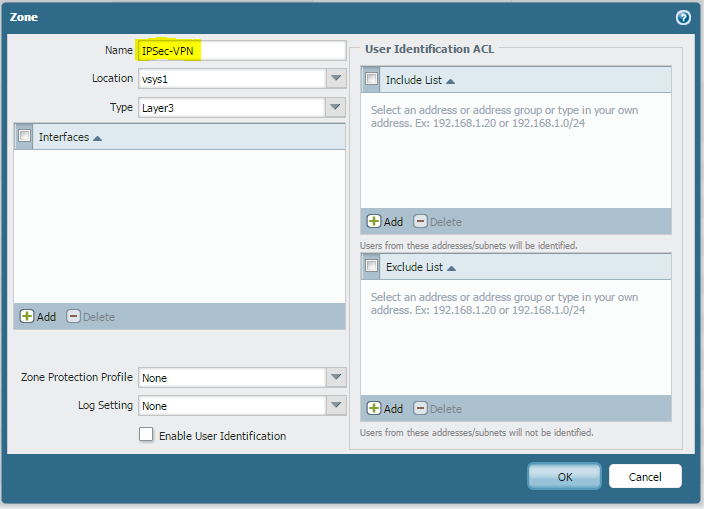

Steg 1:

Lage en egen Sone for VPN-trafikken, slik at man kan lage egen policy for trafikken.

Her har jeg bare kalt den “IPSec-VPN”.

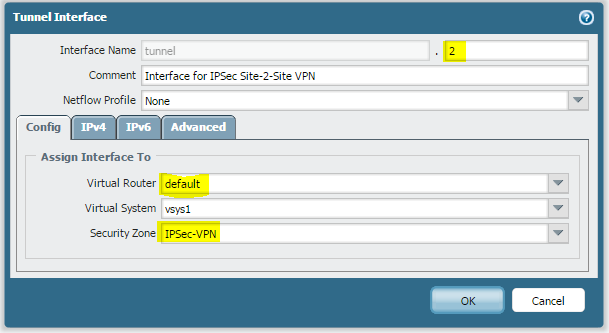

Steg 2:

Laget ett tunnel interface som VPN-trafikken skal gå igjennom. Her kan man kun differansiere på tallet etter tunnel. Her har jeg bare tatt “2” siden det var ledig. Mange velger ofte nest siste oktett i nettet som skal deles for å ha kontroll.

Velg hvilken VR den skal knyttes til, og hvilken Sone. Her bruker jeg Sonen jeg laget i Steg 1. Da vil all trafikk som treffer VR “Default” fra dette interfacet bli klassifisert som “IPSec-VPN”.

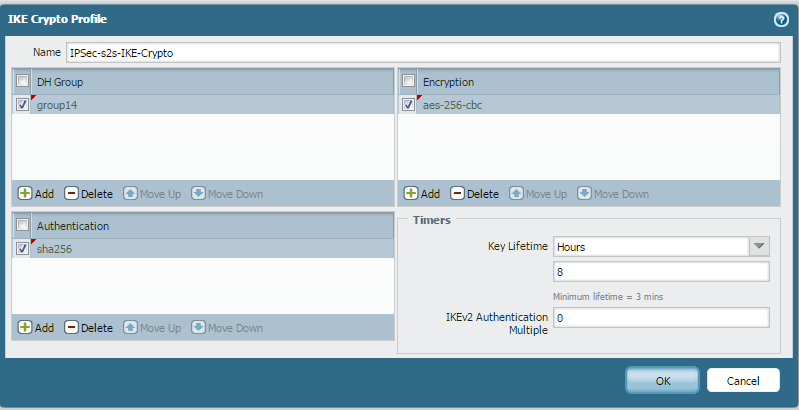

Steg 3:

Nå Som vi har laget sonen og interfacet, så må vi definere kryptografien som skal brukes ved IKE-forhandlingene. (Phase 1 IPSEC)

DH Group gir følgende valg:

- DH Group 1: 768-bit group

- DH Group 2: 1024-bit group

- DH Group 5: 1536-bit group

- DH Group 14: 2048-bit group

- DH Group 19: 256-bit elliptic curve group

- DH Group 20: 384-bit elliptic curve group

Encryption gir følgende valg:

- 3DES

- AES-128-CBC

- AES-192-CBC

- AES-256-CBC

Authentication gir følgende valg:

- MD5 (Utdatert, ikke bruk!)

- SHA1

- SHA256

- SHA384

- SHA512

Merk at man kan definere flere valg i hver seksjon, Palo Alto vil da prøve fra toppen og nedover helt til den finner en som fungerer mot motparten.

Her har jeg kun definert 1 i hvert felt siden jeg har kontroll på begge endepunktene.

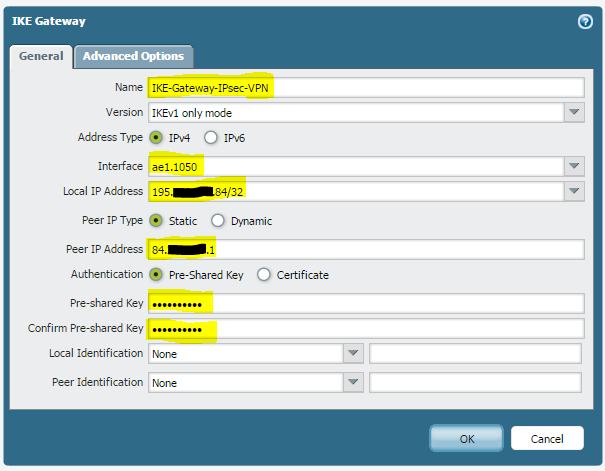

Steg 4:

Når vi har definert kryptografien som skal brukes ved IKE så må vi opprette Gatewayen som skal svare eller sende ut forhandlingene.

Dette må være ett interface som er nåbart fra internett, og kan også være ett loopback interface. Du definerer dette under “Interface” og “Local IP Address”.

Peer IP Address er som navnet tilsier, adressen til motparten.

På Authentication bruker jeg “Pre-Shared Key” som man blir enig med på forhånd med motparten.

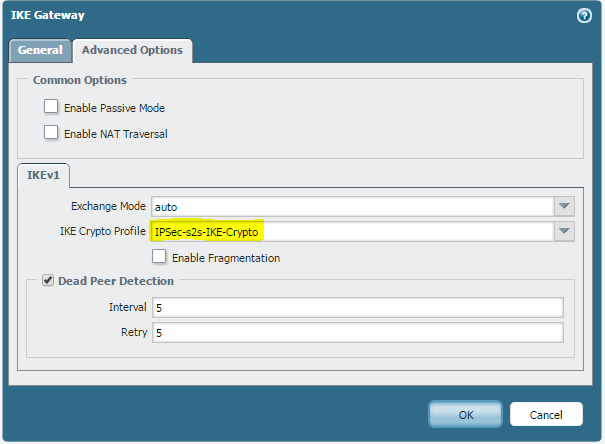

Under Advanced Options så definerer du profilen vi laget i Steg 3.

Her har du også ett par andre opsjoner som kan være aktuelle for deg og ditt oppsett. Trykk på (?) i hjørnet om du er i tvil på hva noen av disse gjør.

Steg 5:

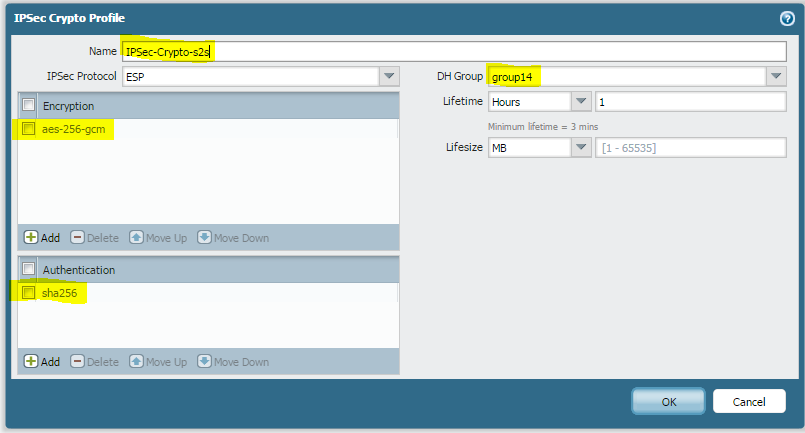

Nå som vi er ferdig med å definere opp IKE(Phase 1 IPSec) så må vi definere opp IPSec tunnelen.

Først må vi definere kryptografien om brukes for selve tunnelen.

IPSec Protocol gir følgende valg:

- ESP

- AH

MERK: Bruker man ESP er det strengt tatt ikke nødvendig å velge noe på authentication.

DH Group gir følgende valg:

- NO-PFS (No perfect forward secrecy)

- DH Group 1: 768-bit group

- DH Group 2: 1024-bit group

- DH Group 5: 1536-bit group

- DH Group 14: 2048-bit group

- DH Group 19: 256-bit elliptic curve group

- DH Group 20: 384-bit elliptic curve group

Encryption gir følgende valg:

- 3DES

- AES-128-CBC

- AES-192-CBC

- AES-256-CBC

- AES-128-CCM

- AES-128-GCM

- AES-256-GCM

- NULL

Authentication gir følgende valg:

- MD5

- none

- SHA1

- SHA256

- SHA384

- SHA512

Så da er det bare å velge det man har blitt enig med motparten, og lagre profilen.

Steg 6:

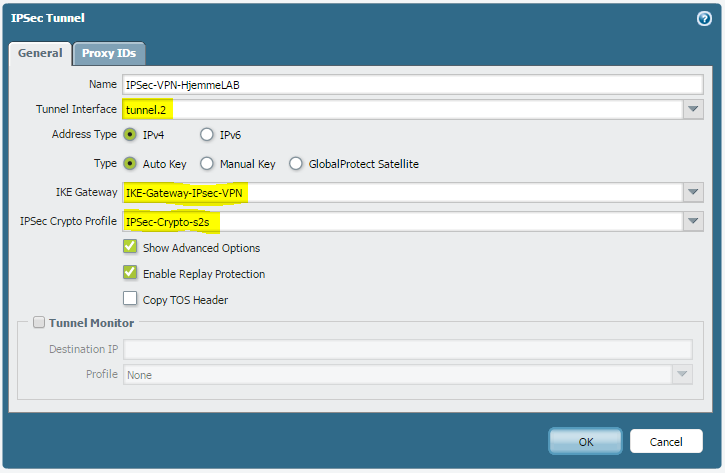

Deretter må vi sette samme alt vi har definert tidligere.

Her definerer vi bare opp alt vi har laget i de tidligere stegene.

Om man ønsker å ha en Tunnel monitor aktiv, så må man definere en IP adresse under tunnel interfacet, som kan brukes til å sende ICMP pakker. Dette er også en god måte å sikre at tunnelen alltid er oppe.

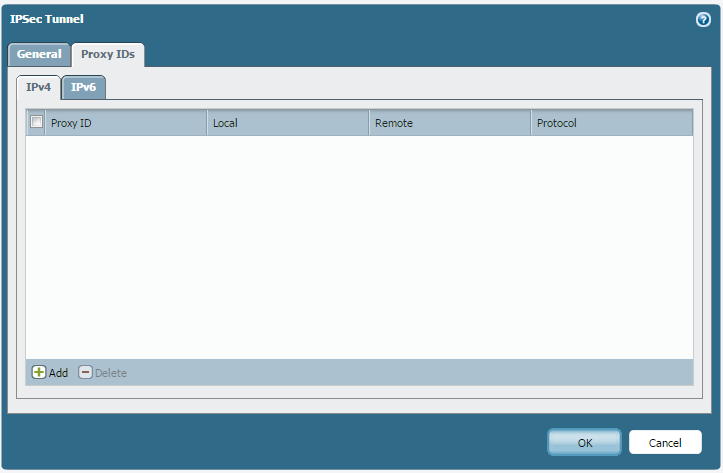

Proxy IDs kan brukes mot andre leverandører som f.eks bruke Policy Based VPN, kontra Route based VPN som Palo Alto Networks bruker. Du kan lese mer her: https://live.paloaltonetworks.com/t5/Learning-Articles/Proxy-ID-for-VPNs-Between-Palo-Alto-Networks-and-Firewalls-with/ta-p/54859

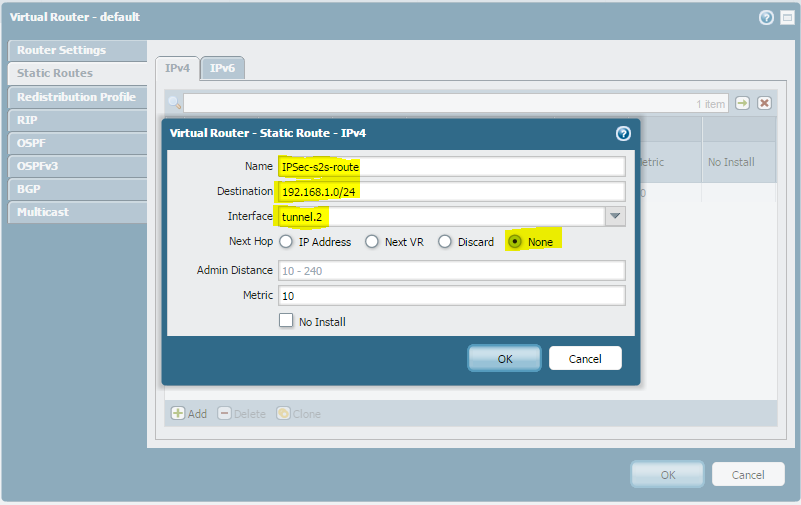

Steg 7:

Som sagt så er Palo Alto Networks route basert, så derfor må vi lage en route som peker mot tunnel interfacet og nettet du skal ha tilgang til på andre siden av tunnelen.

På Next Hop velger du “None” som betyr at pakkene bare blir kastet over også får motparten ta seg av routingen.

Trykk OK og “Commit”.

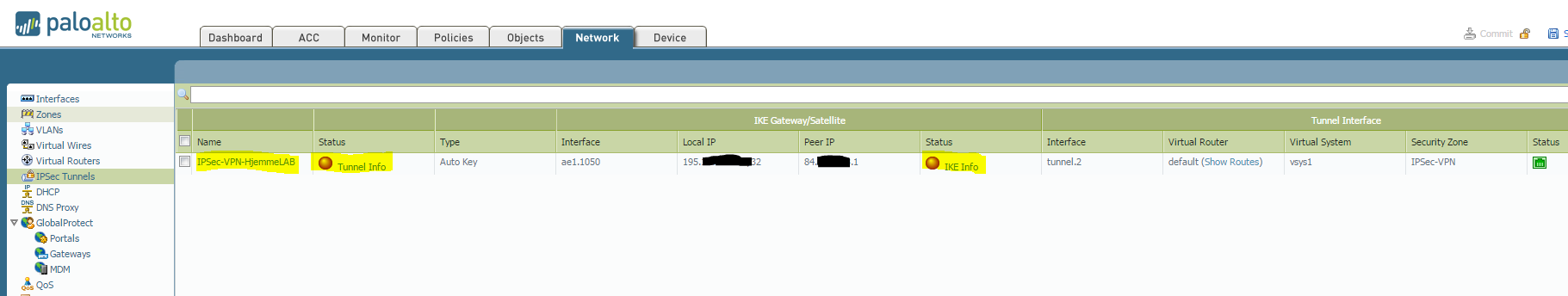

Om alt er konfigurert riktig på motparten vil du få fine grønne lys i denne oversikten her:

(Min blir grønn i morgen når jeg får konfigurert opp hjemmeboksen min.. 🙂 )

Gratulerer, du har nå opprettet en IPSec Site 2 Site tunnel!