Det høres enkelt ut i prinsipp, man bare skiller enhetene i nettverket fra hverandre og kun tillater trafikk som tilhører applikasjonene man trenger.

For eksempel så trenger ikke klientene til de ansatte full tilgang SQL-serveren på alle porter? Trenger de tilgang til den i det hele tatt egentlig? For det er jo web-applikasjonen på web-serveren som faktisk henter data derfra?

Og den nye fine printeren som har alle de kule funksjonene, er det så lurt at den står i samme nettverk som klientene dine? Den kjører jo Windows Embedded, og du har vel ikke akkurat kontroll på patch-nivået på den?

Eller enda verre, hva med kaffe-maskinen som du har koblet i nettverket slik at den kan si ifra automatisk når den trenger service til leverandøren? Hvordan gjør den det? Mest sannsynlig ett UNIX-basert OS. Vet du sikkerheten på den? «Admin/kaffe123» er ikke sikkerhet på toppnivå. Og tror du ikke den kan kjøre en FTP server?

Som sagt, tanken er enkel, men ikke alltid så lett å følge opp i prinsipp.

Ofte blir nye løsninger og enheter innført uten mye tanke på sikkerhet, men at «dette må vi bare ha nå!». Over lang tid ender man opp med uoversiktlige nettverk, der man ikke har full kontroll på hva som prater med hva.

Når man da skal begynne å ta tak i problemet, så kan det ofte bli ett veldig omfattende prosjekt.

Det er ikke alltid så lett å bare endre IP på en haug med servere eller printere, ikke alt av tjenester bruker DNS som oppslag.

Så hvor starter man? Etter min mening er den beste strategien å starte med det viktigste i nettverket, og jobbe seg nedover.

For mange vil det være database serverne, det er de som ofte har sensitiv informasjon som man absolutt ikke vil se ute på internett i en ZIP fil.

Og det er her en av de største styrkene til Palo Alto Networks ligger!

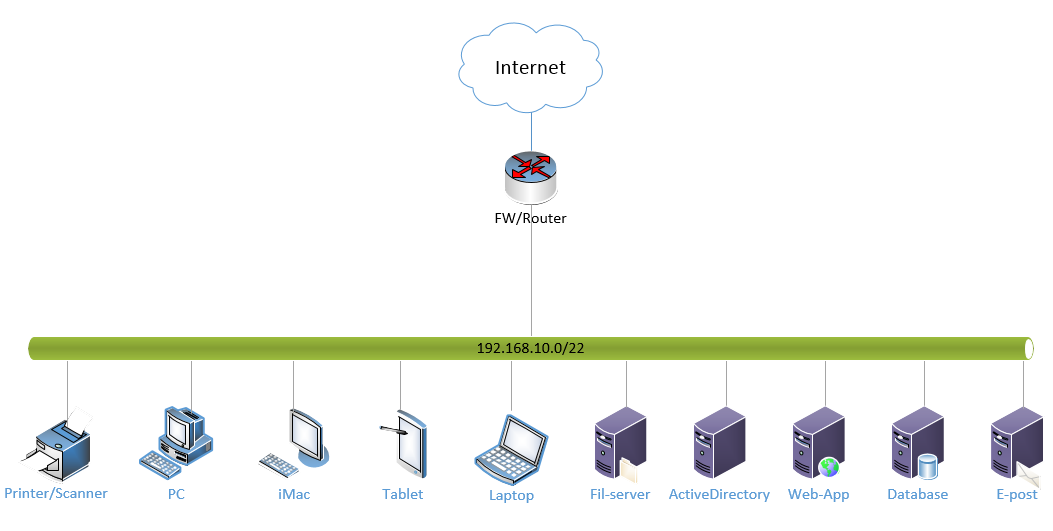

Ett vanlig flatt nettverk som mange mange bedrifter i det norske land har:

Dette er en angripers drøm, ett helt flatt nett der man ikke har noen barrierer, og der man ikke har noen barrierer har man heller ikke noe visibiltet. Noe som igjen betyr at angriperen kan være i nettverket nesten så lenge han ønsker.

Noe må gjøres! Men hva kan man gjøre uten å måtte endre hele nettet? Hva kan man gjøre NÅ?

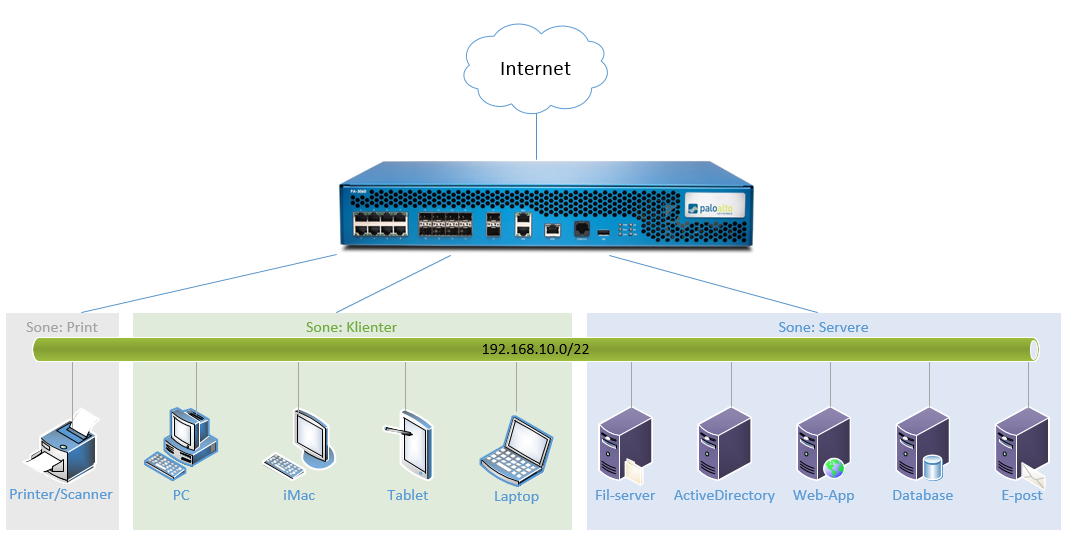

Man kan innføre en Palo Alto Networks brannmur inn i nettverket, og sette den opp på Lag 2, man kan da si at all trafikk som kommer inn eller ut fra ethernet1/2 er Servere, ethernet1/3 er klienter og ethernet1/4 er Printere.

På den måten har man raskt laget soner, som man igjen kan legge regler på. Uten og faktisk endre en eneste IP-adresse i nettverket.

Styrken som jeg vil komme frem til er at Palo Alto Networks støtter Lag 2, Lag 3, Virtual-Wire og TAP om hverandre, dette gjør det mulig å beskytte hele nettverket ditt med de metodene du trenger.

Så kan segmentere videre når man har anledning for nedetid, og prosjektplanen er spikret.

Lykke til 🙂