«Alle» har sett, fått eller hørt om noen som har fått en eller annen form av Crypto-ransomware.

Historien er som regel lik, en klient ble infisert, denne klienten hadde tilgang til filserveren som igjen resulterte i mengder på mengder med ubrukelige krypterte filer.

( Fra IT-sjefen sitt kontor når han får beskjeden )

For de fleste så resulterer det i full heksejakt på den infiserte klienten, før man kjører en full restore fra backup.

Noen velger også å betale, som oftest fordi de ikke har backup eller tenker det er raskere enn å kjøre en full restore.

Og det gir oss ett problem. Angriperne får betalt, og de får betalt godt.

Det er faktisk så god butikk at de kommer med egen kundeservice som i mange tilfeller er bedre enn det man får fra legitime tjenester. For så lenge de leverer det de lover ved betaling, så vil vi fortsette å betale. De er faktisk avhengig av den tiltroen. For hadde vi visst at de ikke åpnet, hadde vi aldri betalt.

Og siden vi betaler så får de mer penger til å utvikle crypto-ransomwaren enda mer, det er som enhver annen bedrift. Går det i pluss så fortsetter man. Dette er en sirkel vi ikke ser slutten på før de faktisk ikke tjener særlig penger lengre.

Mange jeg har pratet med har resignert, og tenkt at dette er noe de må leve med. Ingen av de tradisjonelle løsningene de har klarer å stoppe alle mutasjonene.

( Følelsen med enda en dag med cryptolocker )

Den tankegangen fører som oftest til investering i enda bedre backupløsninger, som gjør at de enda raskere kan rulle tilbake når den infiserte klienten har blitt tatt hånd om.

Men vi snakker fortsatt om nedetid, og får mange mange av dem i måneden så kan det bli dyrt.

Jeg mener også det er en veldig passiv tankegang, det blir litt som om vi skal legge ned Politet og heller investere pengene i helsevesenet fordi vi ikke kan stoppe alt av voldskriminalitet.

Ja, vi må ha gode løsninger for backup, men vi må ikke bare tenke retroaktivt. Vi må også være proaktive og prøve å stoppe angrepet før det skjer.

Hvordan gjør vi så det?

Vel, som vi har allerede vært inne på, så er det klientene som blir infisert.

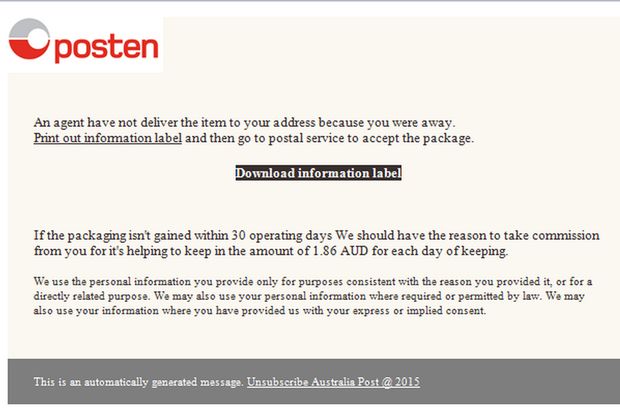

Gjerne via e-post kampanjer som er pakket pent inn med kjente norske merkenavn, der Posten kampanjen er det mest kjente. Alle har ett forhold til posten, og mange av oss venter pakker.

Da er det ikke så rart at denne kampanjen traff bredt, og førte til at svært mange IT-avdelinger måtte bruke en del overtidstimer på å rydde opp.

( Eksemplet er på engelsk, men det kom også versjoner på Norsk )

Hadde derimot klientene vært beskyttet godt nok, så hadde det meste blitt stoppet før det fikk gjort noen skade.

Min anbefaling er at man tar en titt på det som kalles «AMD» til bedriftens klienter og servere.

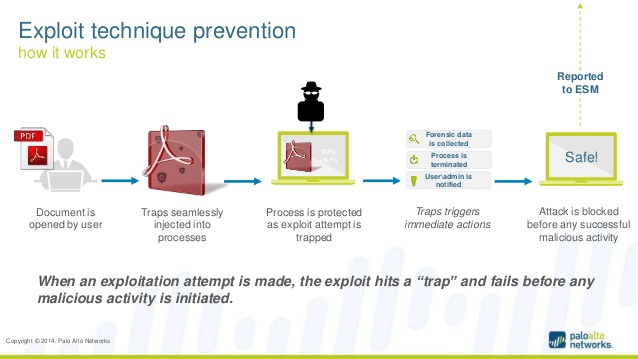

«AMD» står enkelt nok for «Advanced Malware Detection», og er løsninger for å se på oppførsel av programvare fremfor av-signaturer som ofte ikke klarer å holde følge med den raske utviklingen.

Slike «AMD» løsninger ser fort at noe ikke er helt på stell når PDFen du fikk på e-post prøver å gi seg flere rettigheter, laster ned filer, oppretter SSH tuneller eller mer.

Palo Alto Networks har en løsning for dette som heter TRAPS:

Med Traps eller en annen AMD løsning på klientene dine er man mye bedre rustet til å stoppe Crypto-ransomware, og andre zero-day sårbarheter. Tiden er over der man må la seg bli infisert for deretter rydde opp, nå er tiden å bekjempe dem før de får gjort skade!

Så kan man gå på jobb og føle seg slik:

Lykke til!