Her er en rask guide på hvordan man kan konfigurere opp GlobalProtect på nettlinjer med dynamisk IP, jeg har satt opp dette for å koble meg på nettet mitt hjemme for å administrere … trafikk på internett.. (Vi holder oss til det).

Det første valget jeg tok var at jeg ikke ville sette en fast IP på interfacet mot internett, da jeg har Get hjemme og de er notorisk ustabile, og jeg får da ofte ny IP.

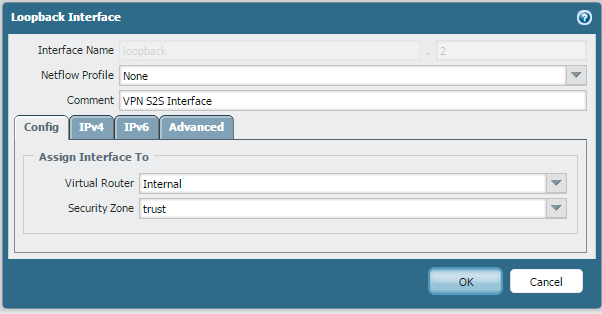

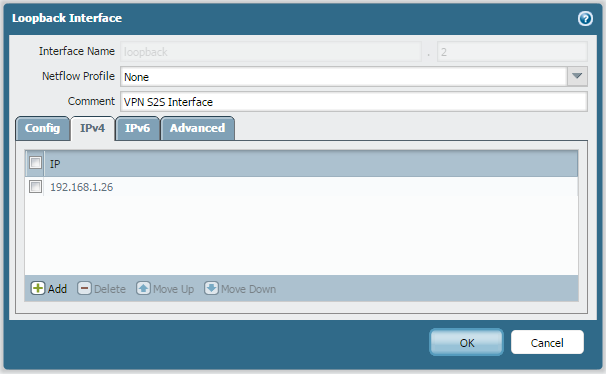

Valget ble da å bruke loopback interface for GlobalProtect portal og Gateway, vi kan da bruke statiske IPer og eneste vi må endre når vi får ny IP er “External Gateway” som vi kommer til senere.

Steg 1:

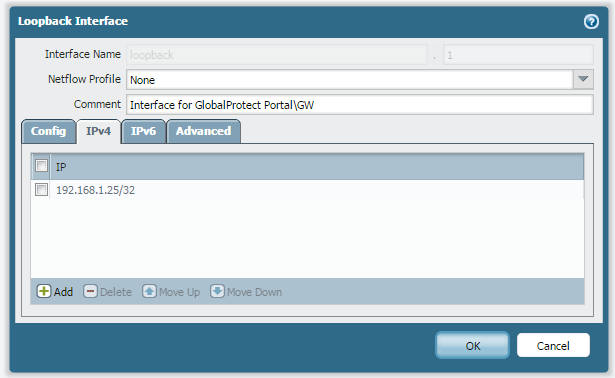

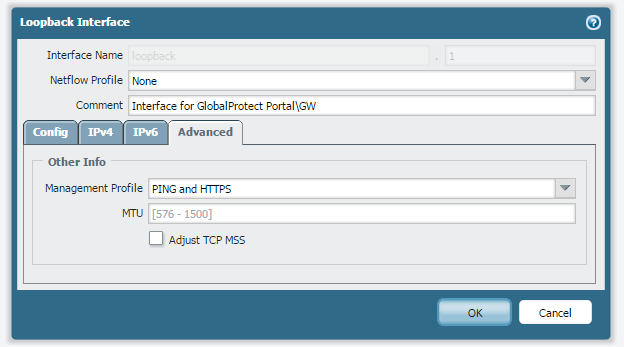

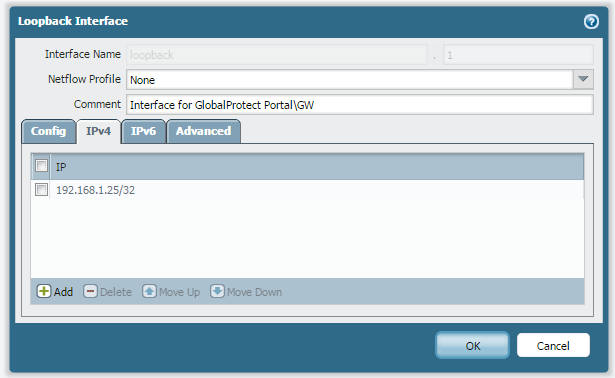

Opprette loopback og tunnel interface for GlobalProtect Gateway og Portal.

Mitt ble “loopback.1” og jeg satt en RFC1918 adresse der. Dette blir IPen vi bruker både for Portal og Gateway.

NB! Husk og lag en Managment profil for Interfacet som tillater HTTPS!

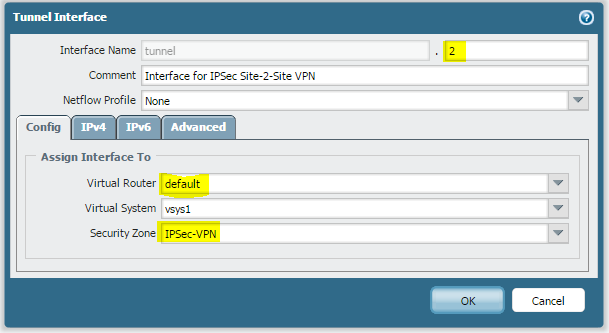

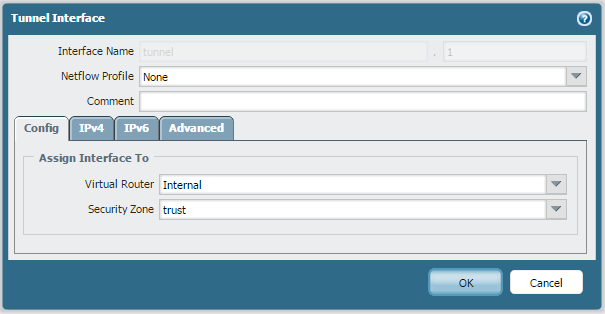

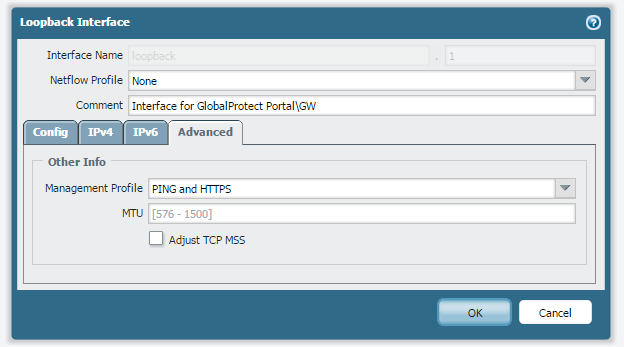

Så må vi opprette ett “tunnel” interface som blir interfacet der VPN-trafikken kommer ifra.

Jeg kalte mitt bare for “tunnel.1” enkelt og greit. Security Zone er viktig å tenke igjennom også, dette definerer hvilken policy VPN klientene skal få. I mitt tilfelle assignet jeg den til “trust” sonen som er mitt interne nettverk.

Anbefalingen min er å opprette en egen VPN-sone som man kan ha kontroll på, men dette var ett raskt oppsett for å vise hvordan det gjøres.

Steg 2:

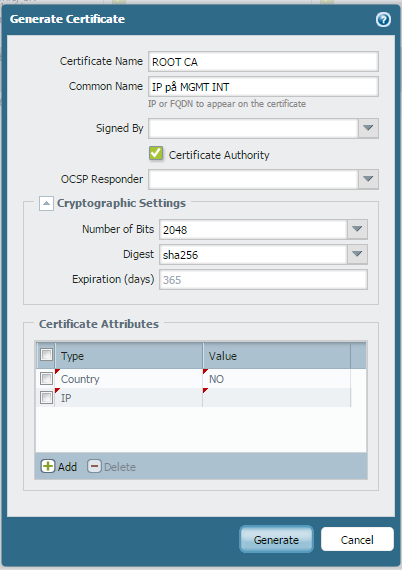

Opprettelse av sertifikater

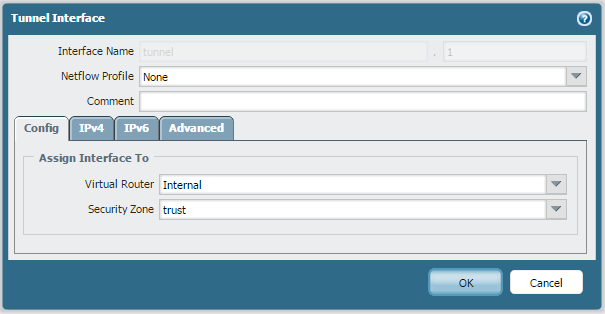

Først oppretter du ett Selvsignert ROOT CA ved å gå på “Device – Certificates – Generate”.

Jeg pleier å sette IPen til MGMT i Common Name feltet, krysser så av for “Certificate Authority” og trykker Generate. (Hva du gjør med Bits og digest er opptil deg).

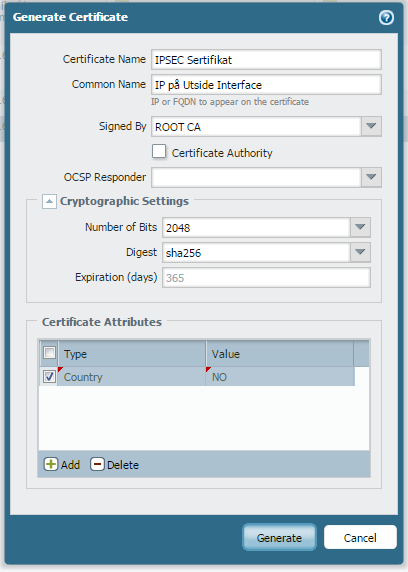

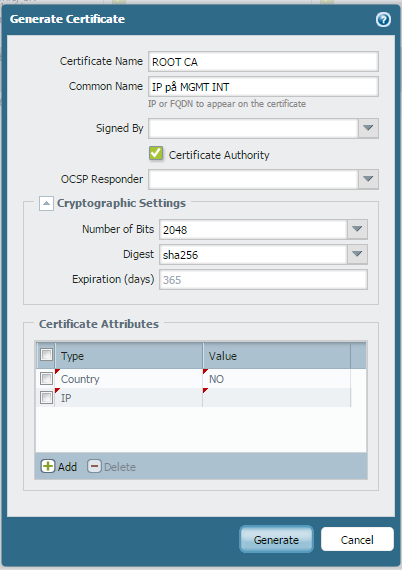

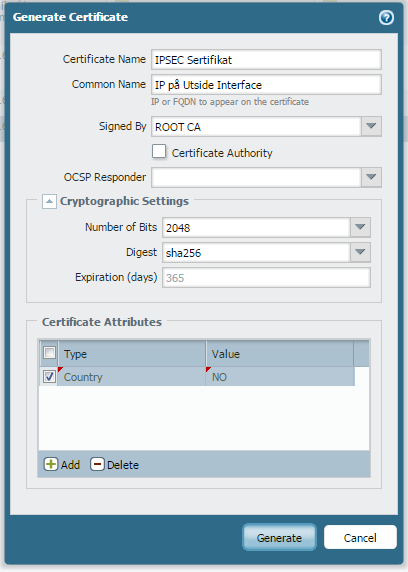

Deretter trykker du på “Generate” igjen for å lage ett sub-sertifikat til ROOT CA.

Her har jeg kalt sertifikatet for “IPSEC Sertifikat” for å ha kontroll på hva det skal brukes til, under “Common Name” legger du inn IPen til utside interfacet.

Det viktigste er å velge ROOT CA under “Signed by” og deretter trykk “Generate”.

Gratulerer, du har nå laget en gyldig sertifikat kjede!

Steg 3:

Konfigurere GlobalProtect Portal

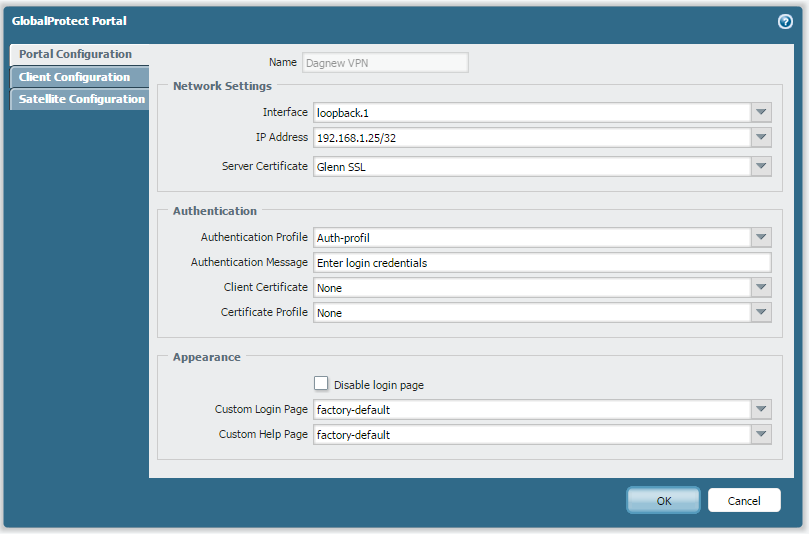

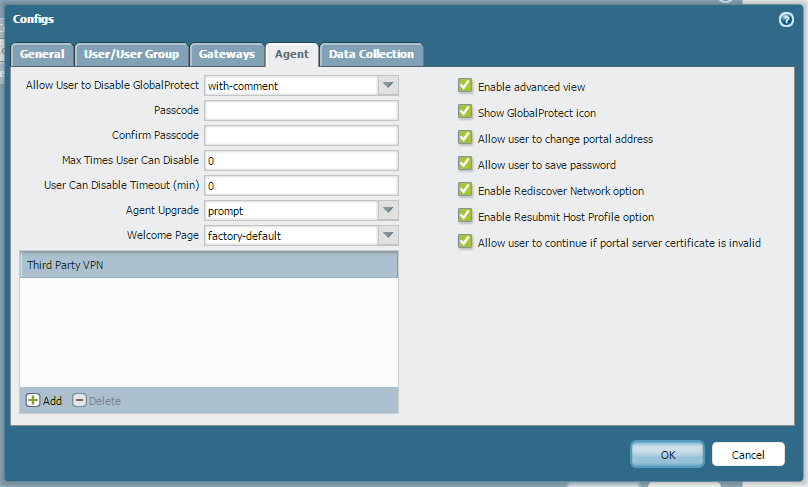

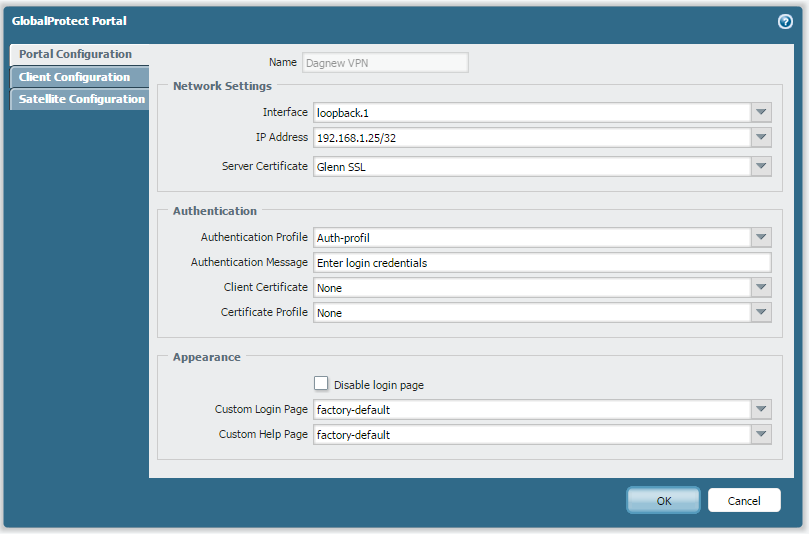

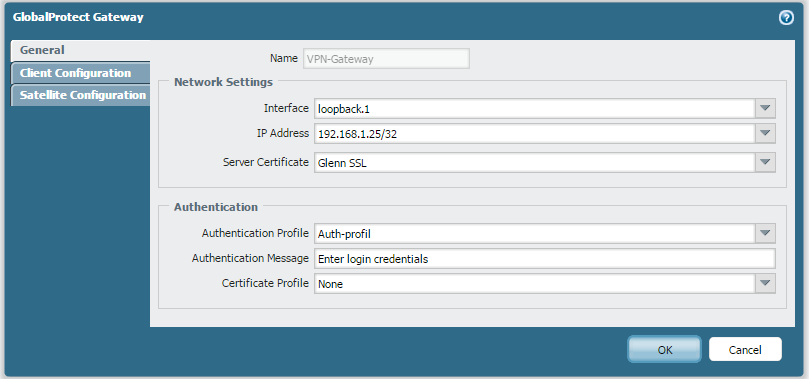

Under Network Settings ser du at vi har valgt loopback interfacet og Ipen vi laget tidligere. Vi har også valgt ett SSL sertifikat (Ignorer at det er ett annet enn jeg lagde som eksempel..) som blir det sertifikatet som presenteres til klienten når vi kobler oss mot Portalen for autentisering.

Authentication definerer opp hvordan brukere skal koble seg opp, jeg har laget en rask Auth-profil som jeg ikke dekker i denne guiden. Min bruker lokal database for brukernavn og passord, men man kan bruke LDAP, RADIUS med mer for autentisering. Jeg valgte og heller ikke kreve sertifikat fra klienten, da jeg ønsker å koble meg på fra mange forskjellige klienter.

Appearance handler om ut seende på login siden, her har jeg gått fullstendig standard.

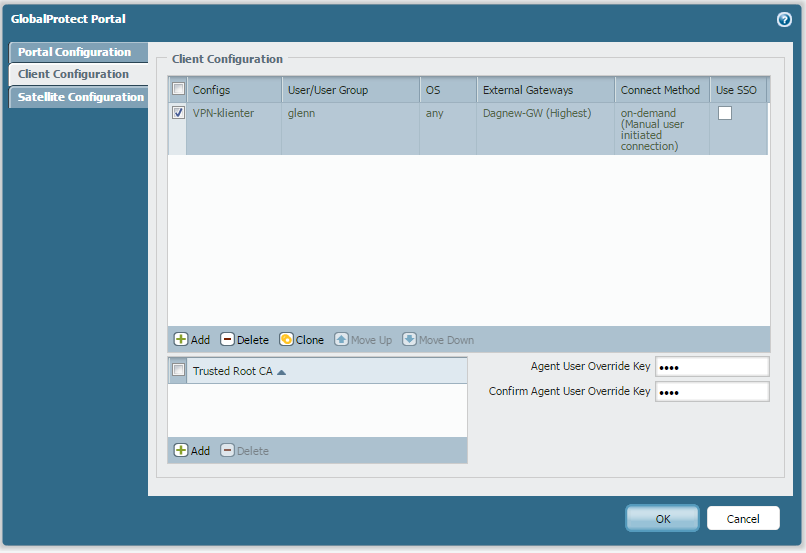

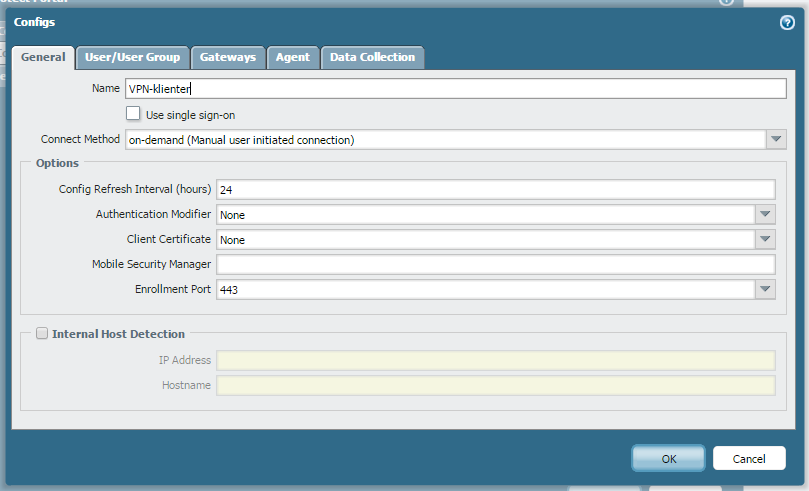

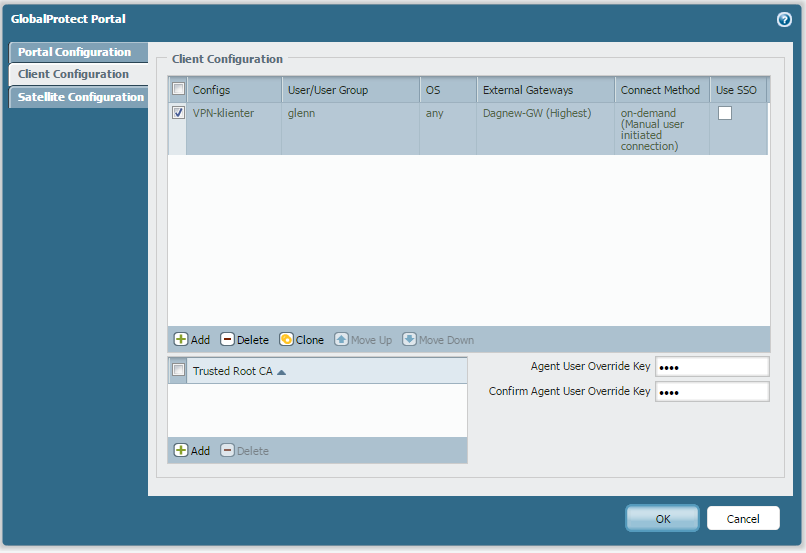

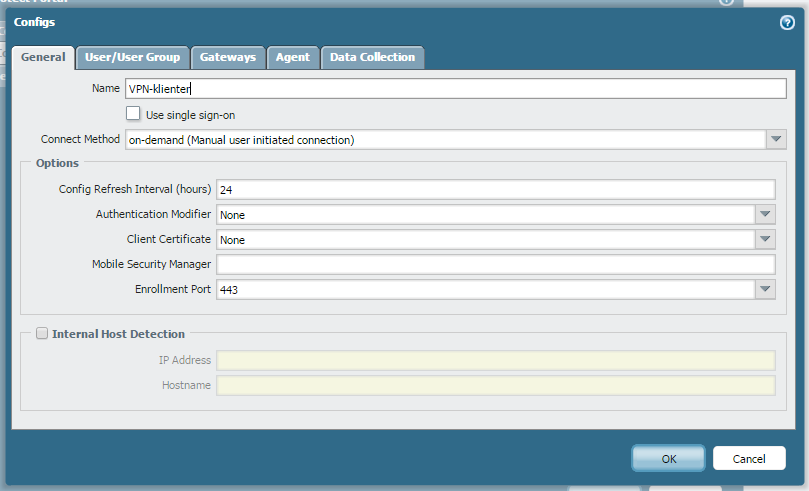

Under “Client Configuration” kan man lage forskjellige konfigurasjoner for brukere.. Jeg har kun laget en da jeg kun har min egen bruker å tenke på.

Man kan definere opp om brukere skal få bruke SSO(Må være medlem av ett domene for at det skal fungere), og hvordan VPN-klienten skal oppføre seg. Jeg har valgt “on-demand” slik at jeg kan koble av og på slik jeg vil.

Resten av funksjonene her er selvforklarende.

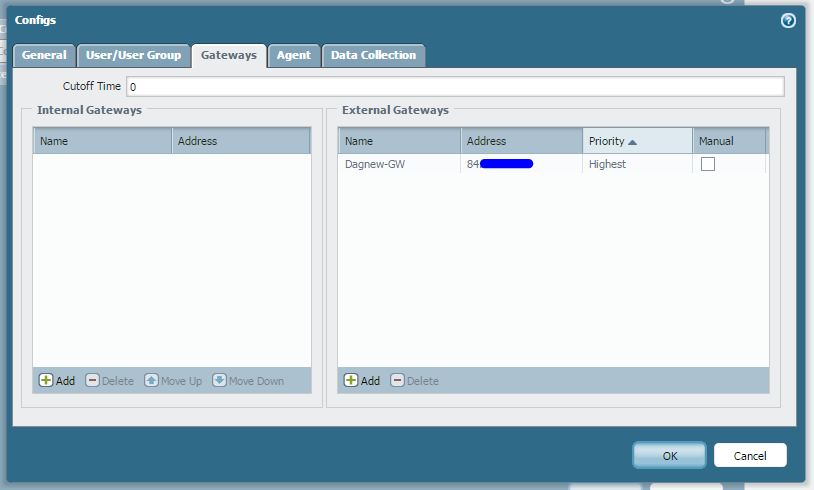

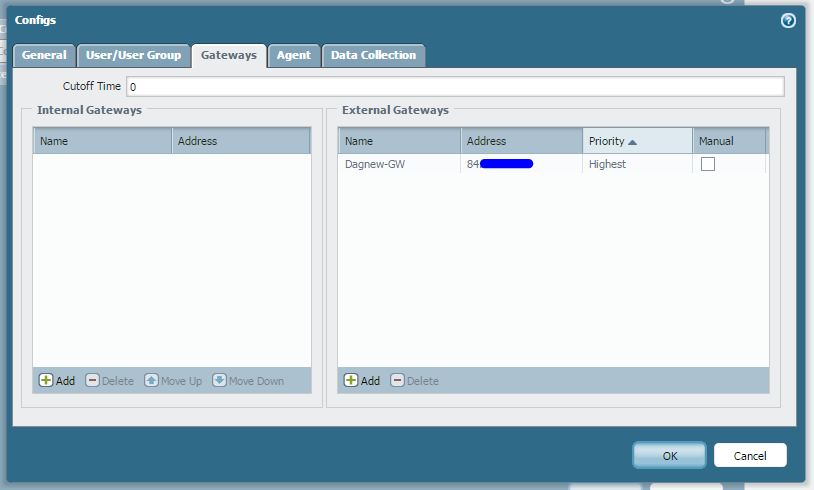

Under Gateways definerer man opp Internal og External Gateways. Siden vi kun skal bruke VPN på maskiner utenfor nettverket vårt, så definerer jeg kun opp en External Gateway her. Hele poenget med denne funksjonen er at Portalen skal ha kontroll på alle mulige VPN endepunkt, og kan sende deg til den som gir best respons og ytelse. Men når vi kun har 1 portal og 1 gateway så blir det seende slik ut.

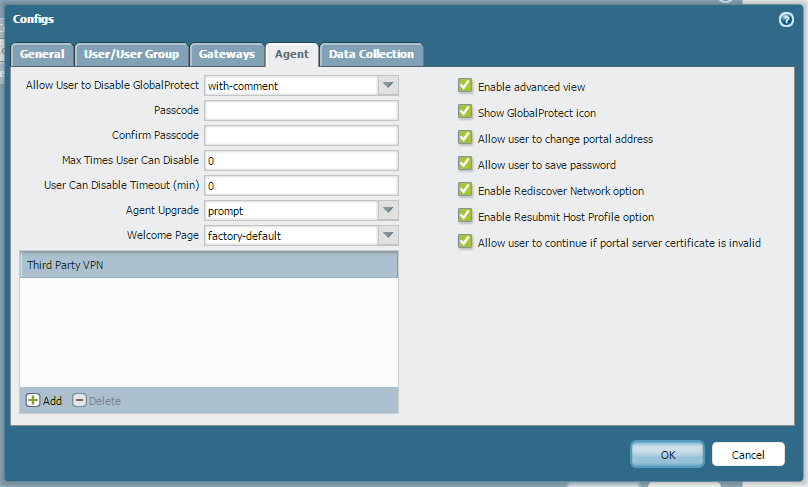

Under Agent kan vi konfigurere opp hva som er lov og ikke lov å gjøre med VPN-klienten, jeg har gitt meg selv alle tilganger, men her kan man leke litt med innstillingene. Det er også støtte for andre VPN-klienter.

Steg 4:

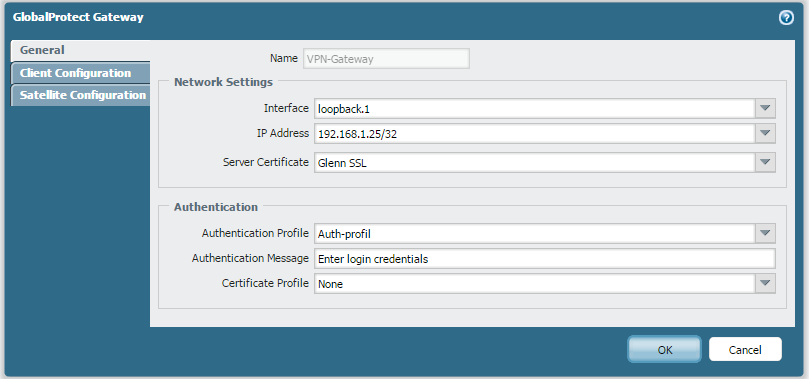

Konfigurere GlobalProtect Gateway

Vi velger akkurat de samme innstillingene som vi gjorde på GlobalProtect Portal, da kjører både Portal og Gatewayen på samme ip.

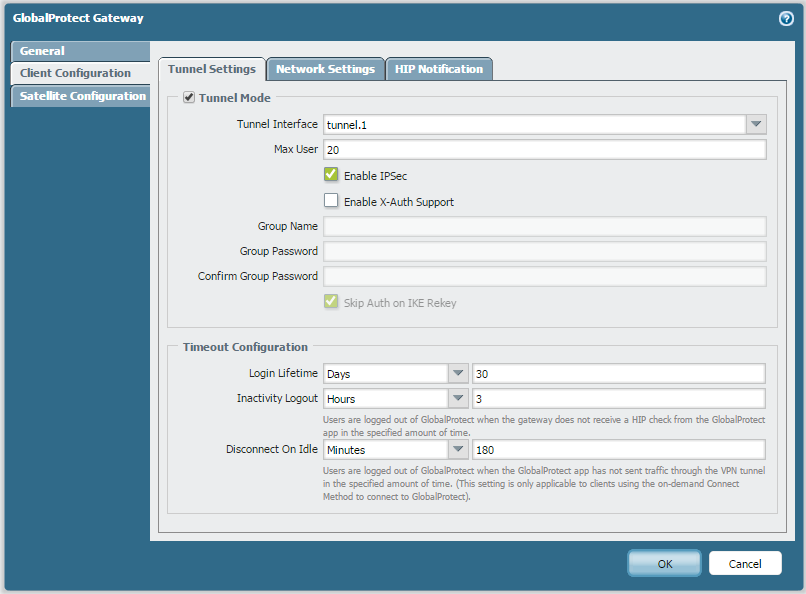

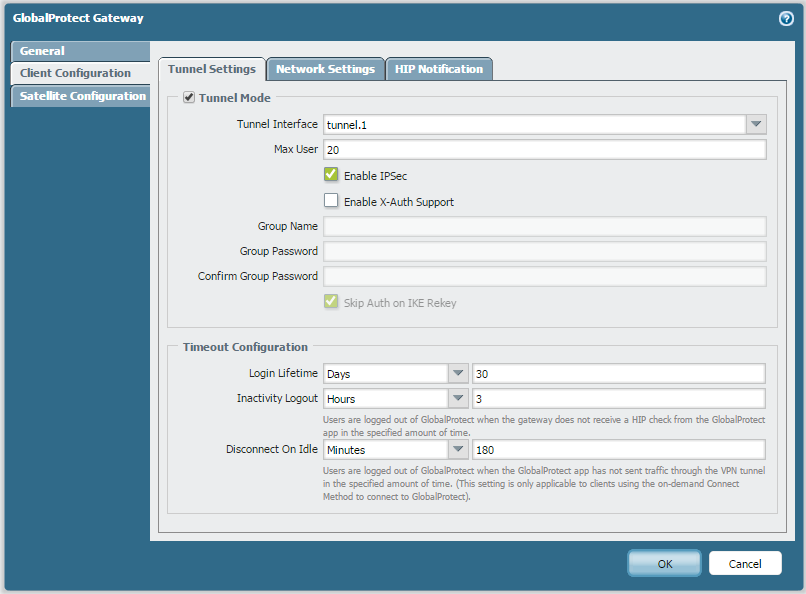

Under Client Configuration velger vi hvordan klienten skal kommunisere med GlobalProtect gatewayen. Her velger vi da tunnel interfacet vi laget tidligere ellers lot jeg innstillingene stå som standard.

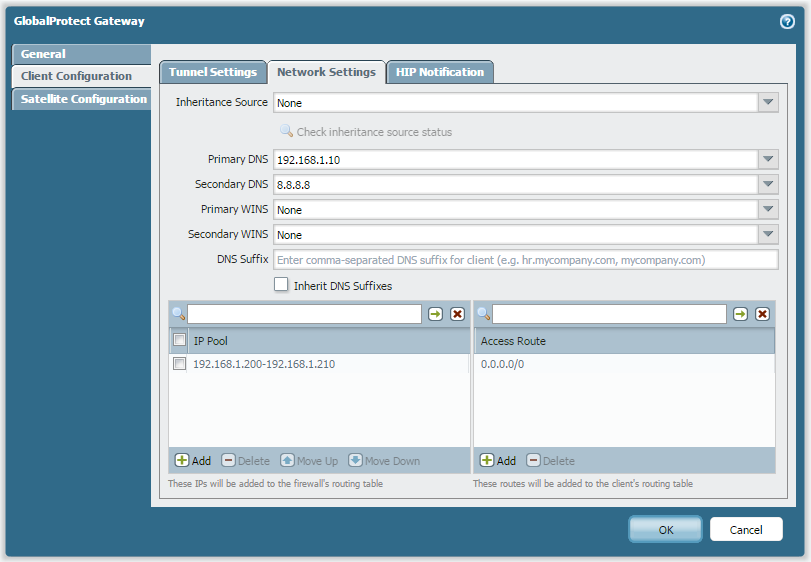

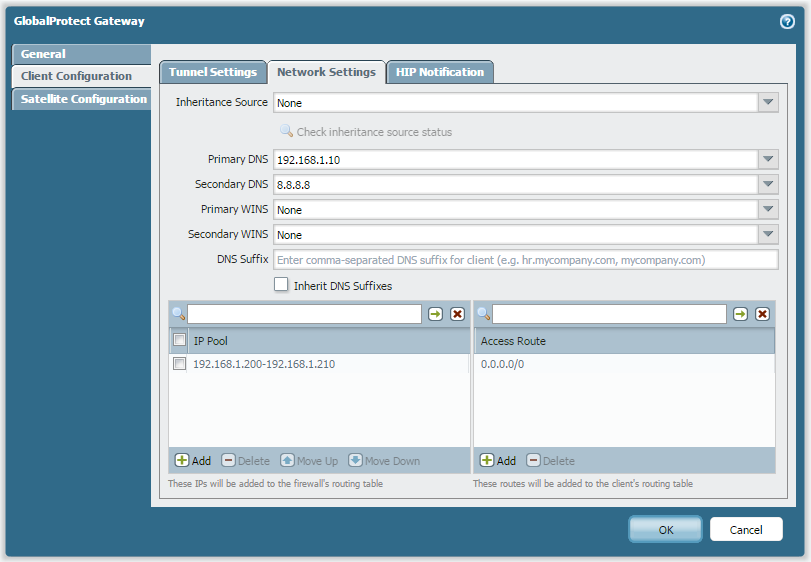

Under Network Settings definerer vi opp DNS, WINS og IP-Pool for VPN-klientene. Vi definerer også opp Access Route for VPN-klientene, jeg ønsket at all trafikk skal gå via VPN og har da satt 0.0.0.0/0 for å oppnå dette. Om man f.eks kun ønsker tilgang til en filserver hjemme og, resten skal gå over lokal breakout så definerer man f.eks bare opp 192.168.1.0/24 her. Da vil alt annet gå ut lokalt.

Når du nå trykker OK så har vi en fullverdig konfigurasjon for GlobalProtect. Men siden dette er knyttet opp mot ett internt interface, så må vi gjøre noe med Policy!

Steg 5:

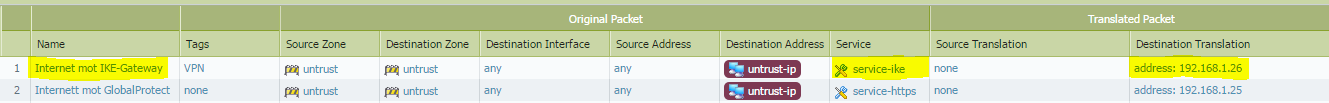

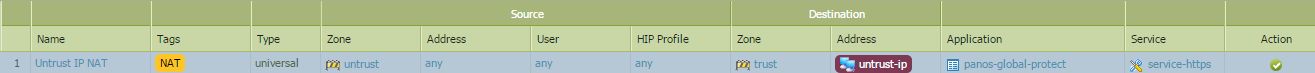

NAT-policy

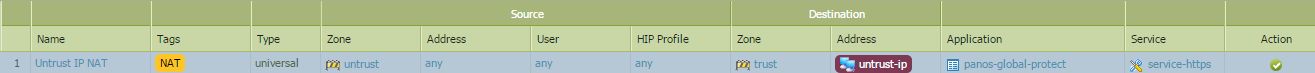

Her har vi min NAT regel for å gi tilgang til GlobalProtect Portal og GW.

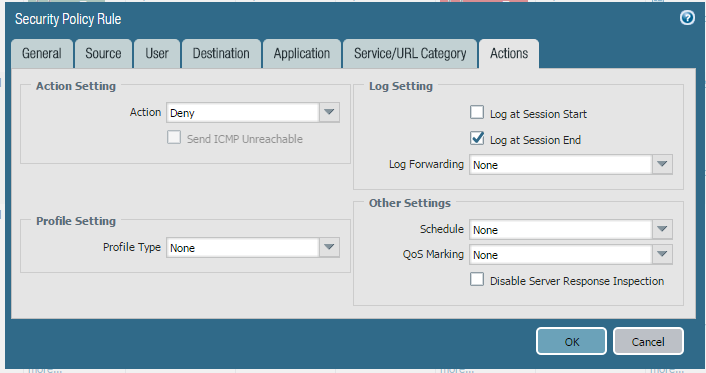

FW-Policy

Her har vi min FW regel for å tillatte globalprotect trafikk over https.

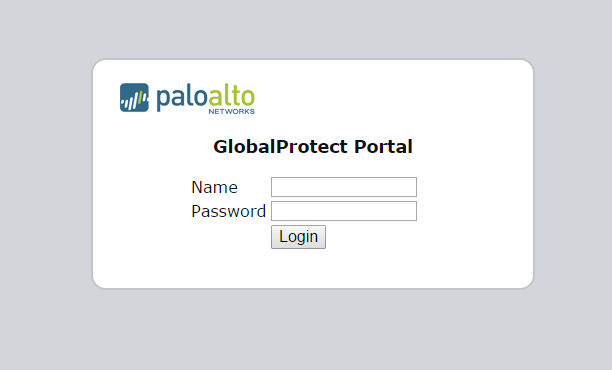

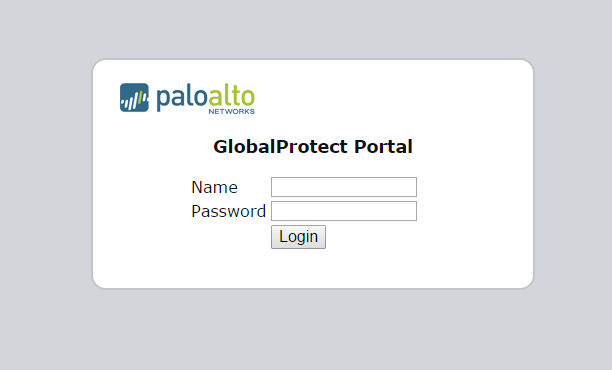

Kjør en Commit, og gå deretter mot din eksterne IP over HTTPS og få følgende vindu:

Logg inn og du får muligheten til å laste ned klienten

Last ned den som passer til ditt OS og installer klienten.

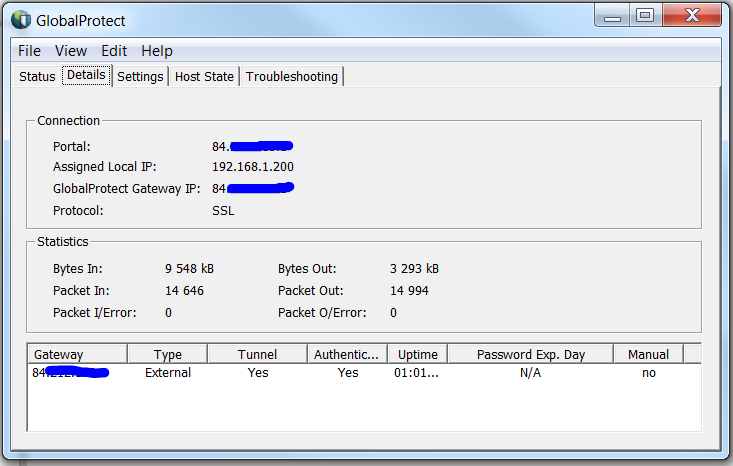

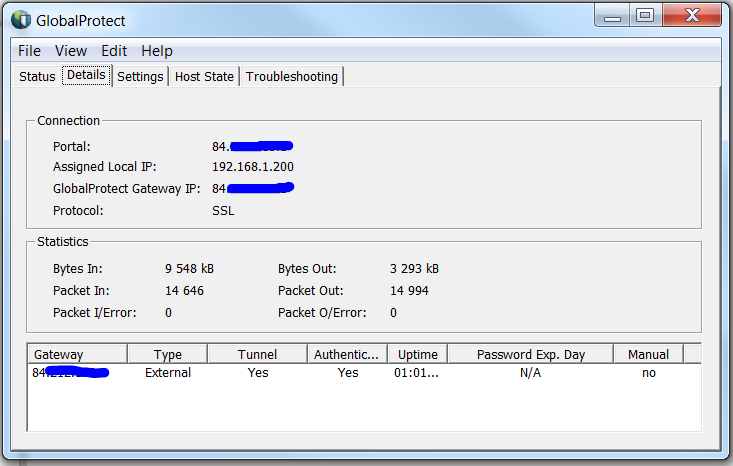

I klienten taster man brukernavn og passord som man har definert opp og får opp følgende vindu om alt har gått bra:

Du er nå ferdig og kan nyte tilgangen til ditt private nettverk! 🙂