MERK: Husk å lage en policy som tillater UDP 500 / 4500 mot ytre interface på brannmur for å få opp tunnelen.

Hjemme på min PA-200 har jeg DHCP på WAN interfacet, det gjør det litt verre når jeg skal sette opp IPSec på min side mot LABen på kontoret.

Men det lar seg løse med loopback, og her er hvordan:

Steg 1:

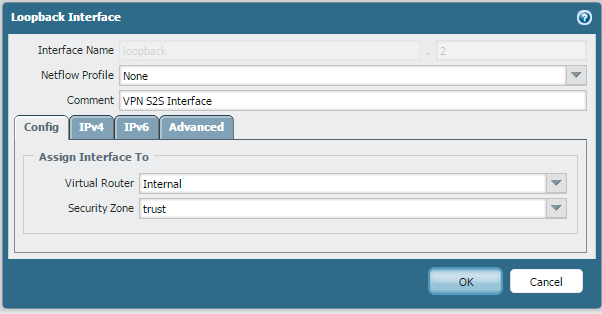

Lag ett loopback interface, velg VR og en sone. Jeg brukte trust her, for å holde det enkelt. I produksjonsmiljø vil jeg absolutt skille ut VPN trafikk i en egen sone.

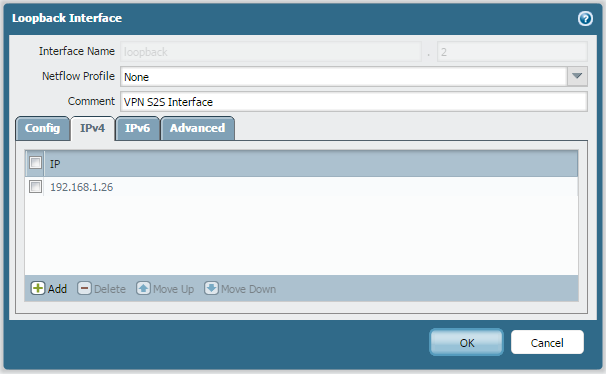

Gi den en IP, her igjen bruker jeg bare en RFC1918 adresse, det er fordi jeg kun har en offentlig IP med mitt Get abonnement. ( 🙁 )

Steg 2:

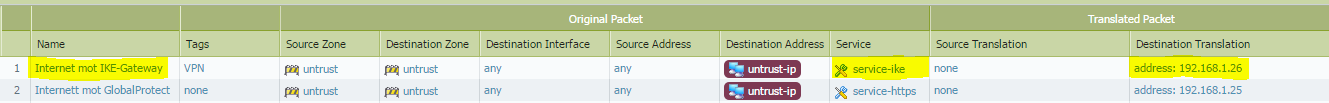

Lage en NAT regel som gjør at loopback interfacet blir nåbart fra internett på de riktige portene. Jeg laget en ny service som inneholder UDP 500 og 4500 som er nødvendig for IPSec.

Utgående trafikk blir tatt av min generelle NAT regel for utgående trafikk. Det kan hende dere må lage en spesifikk for deres miljø.

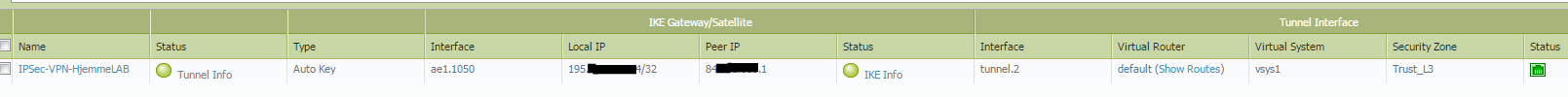

Etter at det ble gjort så fikk vi følgende resultat på IPSec tunnelen:

Lykke til!