Zone Protection er en viktig bit i puslespillet for å få ett godt oppsett på brannmuren. Men jeg ser ofte at dette blir glemt, noe jeg håper jeg kan endre på med denne blogg-posten!

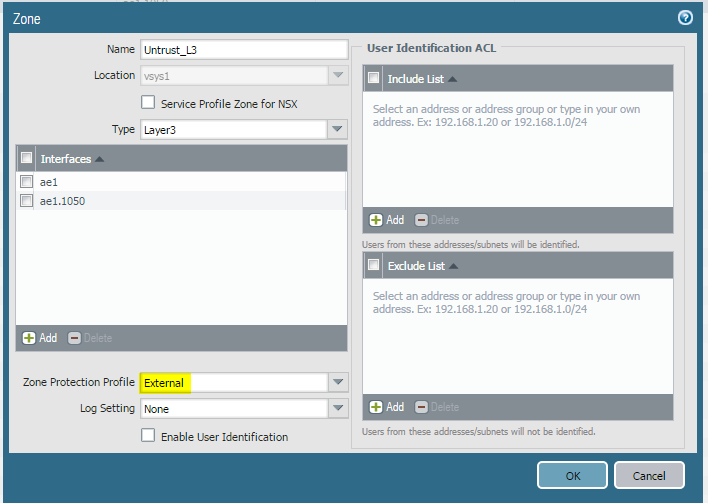

Så hvor legger vi på Zone Protection? Jo, under Zones:

Dette er hentet fra min LAB som kjører 7.1 Beta, men det ser tilnærmet helt likt ut på 7.0.

Du ser hvor du velger profilen her. Profilen gjelder for innkommende trafikk, og ikke utgående. Derfor har vi en “External” profil på Untrust som står mot internett.

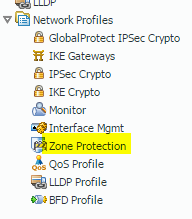

Men før vi kan legge den til her må vi lage en Zone Protection profile. Det gjør du under Network -> Network Profiles -> Zone Protection

Trykk “Add” og du får opp følgende skjermbilde:

Første valget er “Flood Protection” som beskytter deg mot akkurat den sier. Flooding av pakker. Her er info hentet fra SANS sitt dokument vedrørende “Best practice” på en Palo Alto Networks:

Recommendation:

The Alert, Activate, and Maximum settings for SYN Flood Protection depend highly on

the environment and device used. Traffic analysis should be performed on the specific

environment and firewall to determine accurate thresholds.

As a rough ballpark for most environments, an Activate value of 50% of the firewall’s

maximum “New sessions per second”/CPS is a conservative setting. The following is a list of

new sessions per second maximum for each platform:

PA-200 = 1,000 CPS

PA-500 = 7,500 CPS

PA-2000 series = 15,000 CPS

PA-3000 series = 50,000 CPS

PA-5000 series = 120,000 CPS

PA-7050 = 720,000 CPS

Les mer i dokumentet som du finner her: SANS Whitepaper Palo Alto

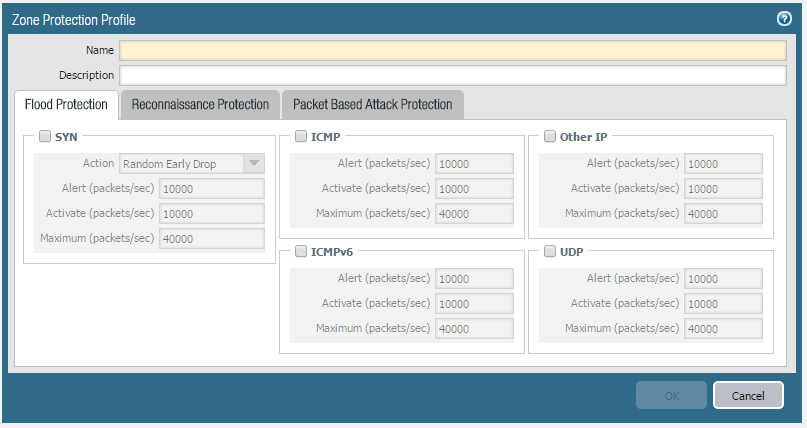

Så har vi “Reconnaissance Protection”, som kan være lurt å ha på Zonen som står mot internett. Sett på alert i første omgang, men så kan du vurdere å sette til Block eller Block-IP om du ser mye aktivitet fra enkelte hoster.

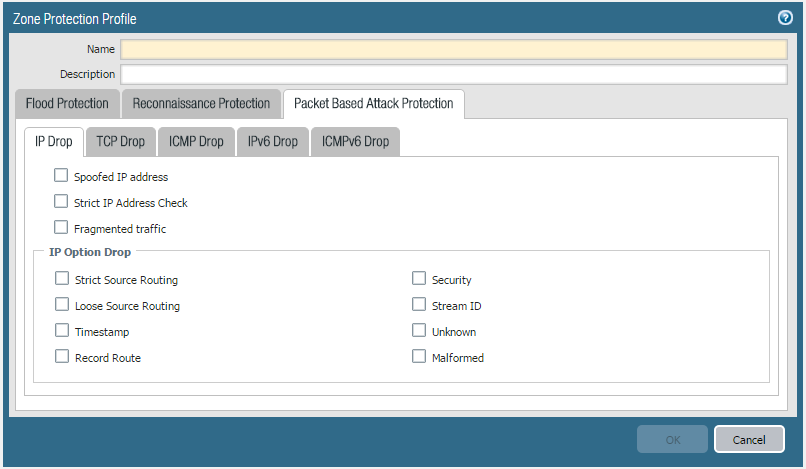

Siste fanen er “Packet Based Attack Protection” som har flere underfaner igjen. Den første ser vi er “IP Drop”.

Det første valget her er nok godt kjent for mange, som beskytter Zonen fra spoofete IP addresser.

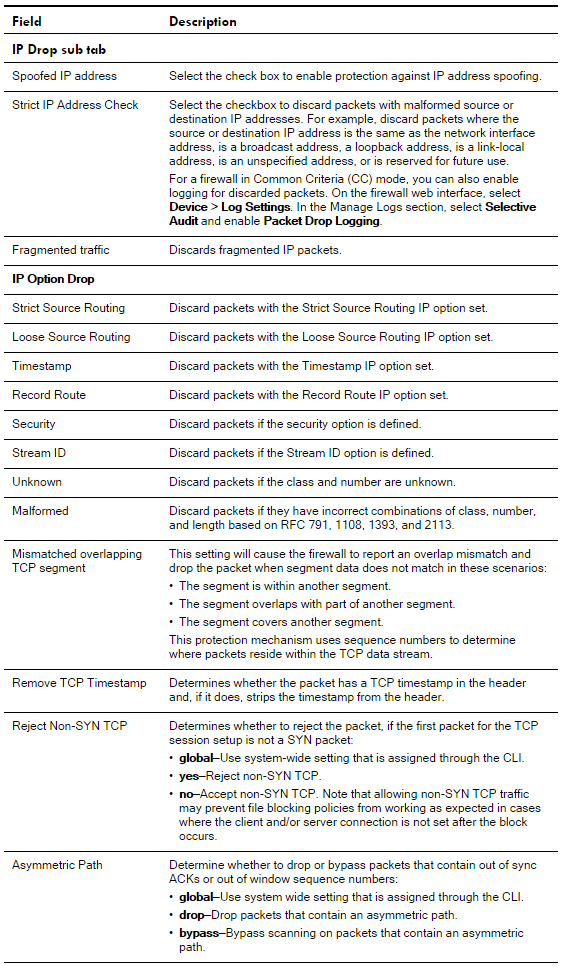

Her er ett utsnitt fra hjelp (?) i høyre hjørne:

Denne typen info finner du under alle fanene, jeg tok med denne da denne er den viktigste fanen. (Merk IP Drop og TCP Drop er samme fane i 7.0).

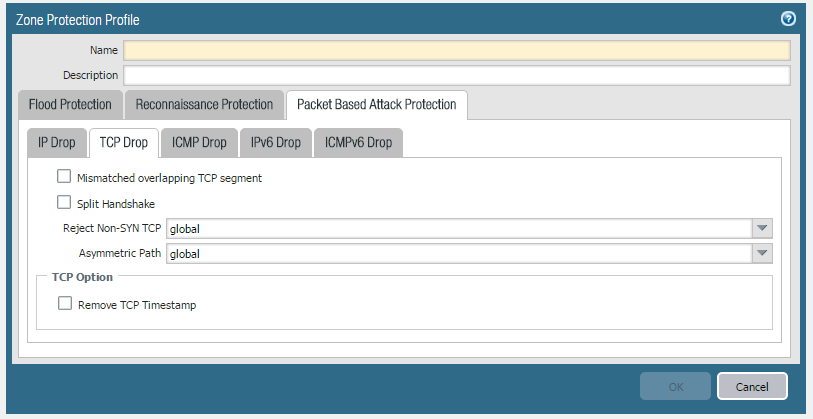

Under “TCP Drop” har vi ett par viktige valg når det kommer til asynkron ruting. Standard verdiene for Non-SYN TCP og Asymmetric Path er “global” som betyr at den henter info fra det som er satt i CLI. Men om man har en Zone som man trenger å tillate asynkron ruting, så kan man gjøre det via denne funksjonen. På denne måten trenger du ikke å gjøre om dette for hele brannmuren via CLI.

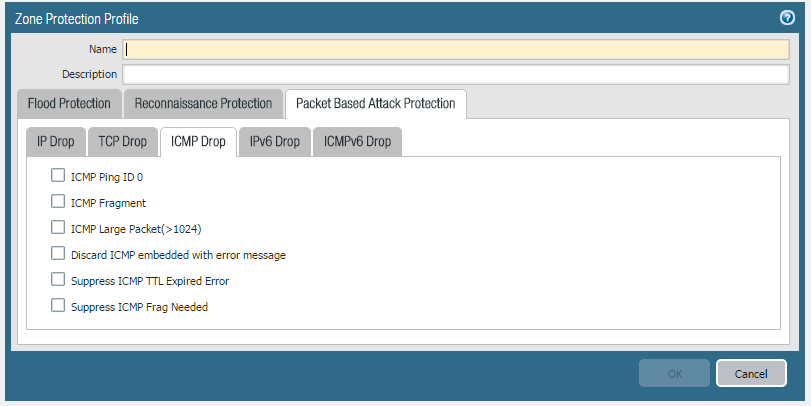

Her bør man iallefall ha på “ICMP Large Packet”, slik at ingen sender ut masse data med hjelp fra ICMP 🙂

De siste fanene er selvforklarende om man jobber med IPv6.

MERK: Du vil ikke få logger fra Zone Protection så lenge trafikken blir stoppet\tillatt av default intra\inter-zone regler, da disse ikke logger!