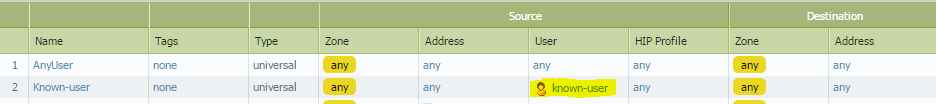

Jeg har sett endel brannmur regelsett igjennom årene, og med unntak av noen få så er det veldig ofte at jeg ser følgende linje i regelsettet:

Source: Any | Destination: Any | Port: 443 | Action: Allow

Utover dette finnes det heller ingen SSL-inspeksjon, for det er ofte “knotete”, for “dyrt”, ikke “nødvendig”, eller “Hva mener du med SSL?”.

Og alle er fornøyde, for https og andre applikasjoner som bruker SSL fungerer slik de skal. Og det er vel hele poenget?

Tja.. I en perfekt verden der alle har gode hensikter så skal jeg være enig med deg.

Men så vet vi alle at vi har disse lurende ute på internett:

Det er slik media vil at vi skal tro hackere ser ut..

For når vi ikke inspiserer SSL-trafikk så gjør det effektivt SSL til ett våpen mot deg!

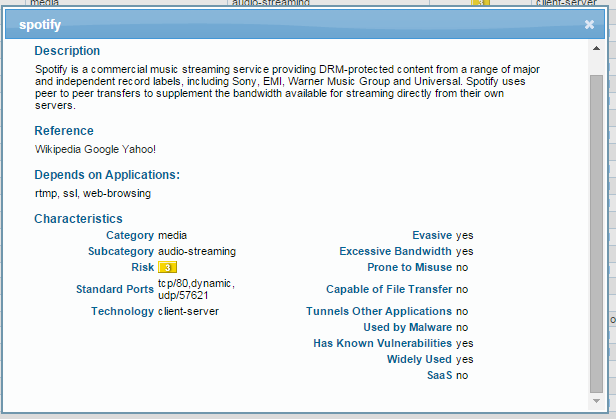

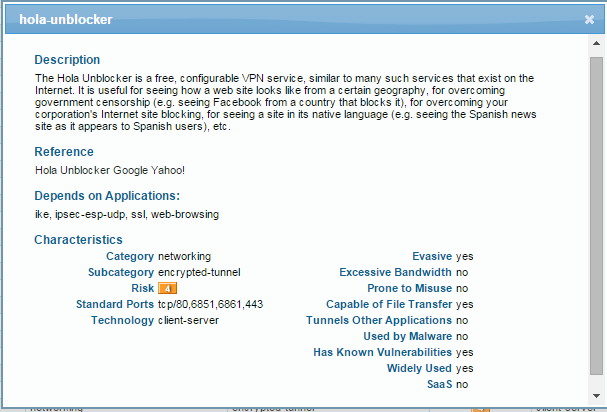

De kriminelle vet veldig godt at de fleste ikke gjør noe med SSL-trafikken, og det har igjen ført til at nesten all malware og exploits bruker SSL i en eller annen form.

Enten via at de kan snike malwaren inn i nettverket via en SSL-sesjon til klienten som har besøkt en infisert side, eller ved at de sender ut data via SSL til sine eksterne servere. Du som har ansvaret for nettverket vet ikke hva som skjer, for alt er skjult i trafikk-loggen under SSL eller HTTPS.

På den måten kan kriminelle være inne på nettverket ditt i måneder, kanskje år før det blir oppdaget. Da er nok skaden allerede skjedd..

Hva skal man da gjøre?

Jo, man må gjøre det vi alle synes er “knot” eller “dyrt”, dere må investere i en løsning for SSL-inspeksjon.

Over 60% av all web-trafikk er nå over SSL\HTTPS, og dette vil bare øke.. snart vil man faktisk være “blind” om man ikke gjør noe.

F.eks er all trafikk mot google nettverket over SSL\HTTPS.

Har man allerede en Palo Alto i nettverket sitt så er man allerede godt skodd, da kan man bare følge denne linken for en rask gjennomgang for hva som må til: Palo Alto SSL Guide

Dette vil også gi Palo Altoen enda ett ledd i sin “kill-chain”, som vil igjen vil øke sikkerheten enda ett nivå for bedriften.

Det er også viktig å huske at SSL-inspeksjon er en veldig krevende prosess, så i noen tilfeller vil ikke eksisterende brannmur være kraftig nok til å håndtere lasten.

Lykke til!