File Blocking er en funksjon som kan øke sikkerheten betraktelig ved ett par enkle steg.

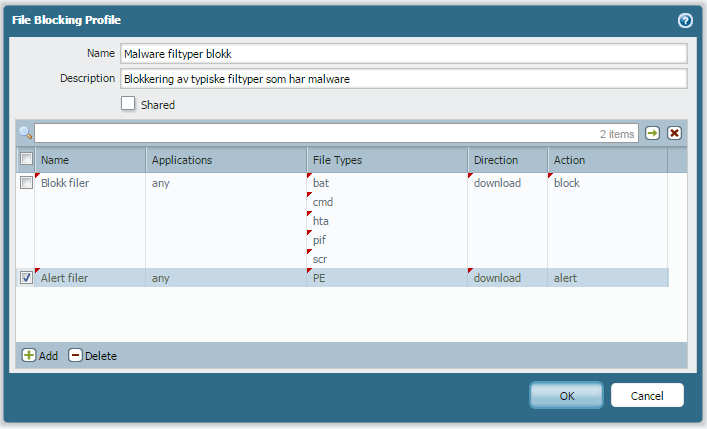

F.eks kan vi legge en regel for å blokkere filtyper som ofte inneholder malware:

- EXE – Litt vanskelig å blokkere da mye legitimt er her (Sleng iallefall opp en alert!)

- HTA – Applikasjon som inneholder HTML, kjører utenfor nettleser

- PIF – Snarvei til MS-DOS programmer.. Se over.

- BAT/CMD – Batch fil, sier seg vel nesten selv at det trenger vi ikke å laste ned fra internett

- SCR – Screensaver fil, noe man iallefall bør blokkere. Og hadde man hatt denne aktiv for 2-3 mnd siden hadde man stoppet Posten kampanjen.. (!)

Forslag til regel:

PE står for Portable Executable og inneholder exe, dll, com, scr, ocx, cpl, sys, drv og tlb

Med denne regelen har man effektivt stengt ute en hel del potensielle infeksjoner, og om noen skulle ha behov for å laste ned disse filene så kan man alltids lage unntak. Men da bør man lage unntak som er så spesifikke som mulig slik at man ikke mister kontrollen igjen.

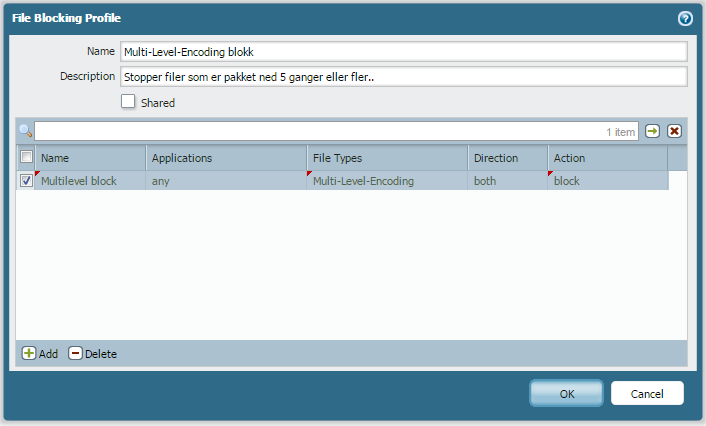

Multi-Level-Encoding

Multi-Level-Encoding filer er kort og godt filer som er pakket ned 5 ganger eller fler. Dette er ofte en teknikk som blir brukt for å få filer igjennom IDS\IPS sensorer da de ofte bare støtter 1-2 nivåer av utpakking.

Paloalto støtter 4 nivåer, og har deretter laget en egen kategori under “Object->Security Profiles->File Blocking” som kan brukes for å blokkere alle filer som har flere nivåer enn dette.

Min personlige mening er at det er _INGEN_ god grunn til å slippe slike filer igjennom, ingen pakker ned filene sine slik om man ikke har ondsinnede hensikter.

Så min anbefaling er å lage følgende regel i File Blocking og aktivere den i policyen deres!: