Den 2.November inviterte Arrow til faglig oppdatering på Viktoria Kino med SPECTRE som avslutning.

Vi hadde ett godt oppmøte for å si det mildt!

Temaene var:

VMware: “The Man With The Golden VM”

- Agent 101, Ekeberg, Øivind Ekeberg, loser oss raskt gjennom nyheter fra VMware, og gir et overblikk på hvordan vi i dag kan redusere antall «Dr No’s» i datasenteret.

EMC : “From Russia, with Disk”

- Etterretning krever store datamengder, og tilgang til denne informasjonen er kritisk i felten. Hør Arrows «Q» fortelle om hvordan man med VPLEX alltid har tilgang til data!

Palo Alto Networks: “The Spy Who Hacked Me”

- Med Mr. White ute i det fri, må datasenter og systemer sikres, slik at Moneypenny og M har sikker kommunikasjon med 007. Se hvordan PAN sikrer det moderne datasenter mot både inn- og utvendige trusler!

Jeg slenger ut litt bilder jeg tok fra presentasjonene, med kommentar.

VMware: “The Man With The Golden VM”

Øivind snakket om at VMware pumper ut ny software, og at det er vanskelig å holde styr på alt.. Noe er mer viktig enn andre og Øivind er mannen som kan lose deg igjennom det hele!

Men en ting er like sikkert som alltid, det ble mye prat om Skyen på VMworld 2015, Øivind påpekte at det ikke bare er en “sky” på himmelen, men flere, der definisjonen på hva de kan og ikke kan brukes til er litt ullen. Og alt blir enda mer komplekst når vi prater Private-Cloud, Hybrid-Cloud og bare Cloud. Men VMware har verktøy nå for å hjelpe deg videre!

Bilde tatt fra VMworld 2015, for å illustrere at det er “All about the APPS!” og slagordet til VMware er nå “ANY!” som i praksis betyr “Any application, Any Device, Any OS…” Alt skal støttes!

Kort og godt, VMware skal hjelpe deg til bli enda mer effektiv med de ressurser du har selv, pluss hjelpe deg med å flytte ting ut i skyen via Hybrid-Cloud modellen sin. Øivind Ekeberg hos Arrow sitter med mer om dette er av interesse!

Så pratet vi om noe jeg liker godt som Sikkerhets-mann.. VMware NSX!

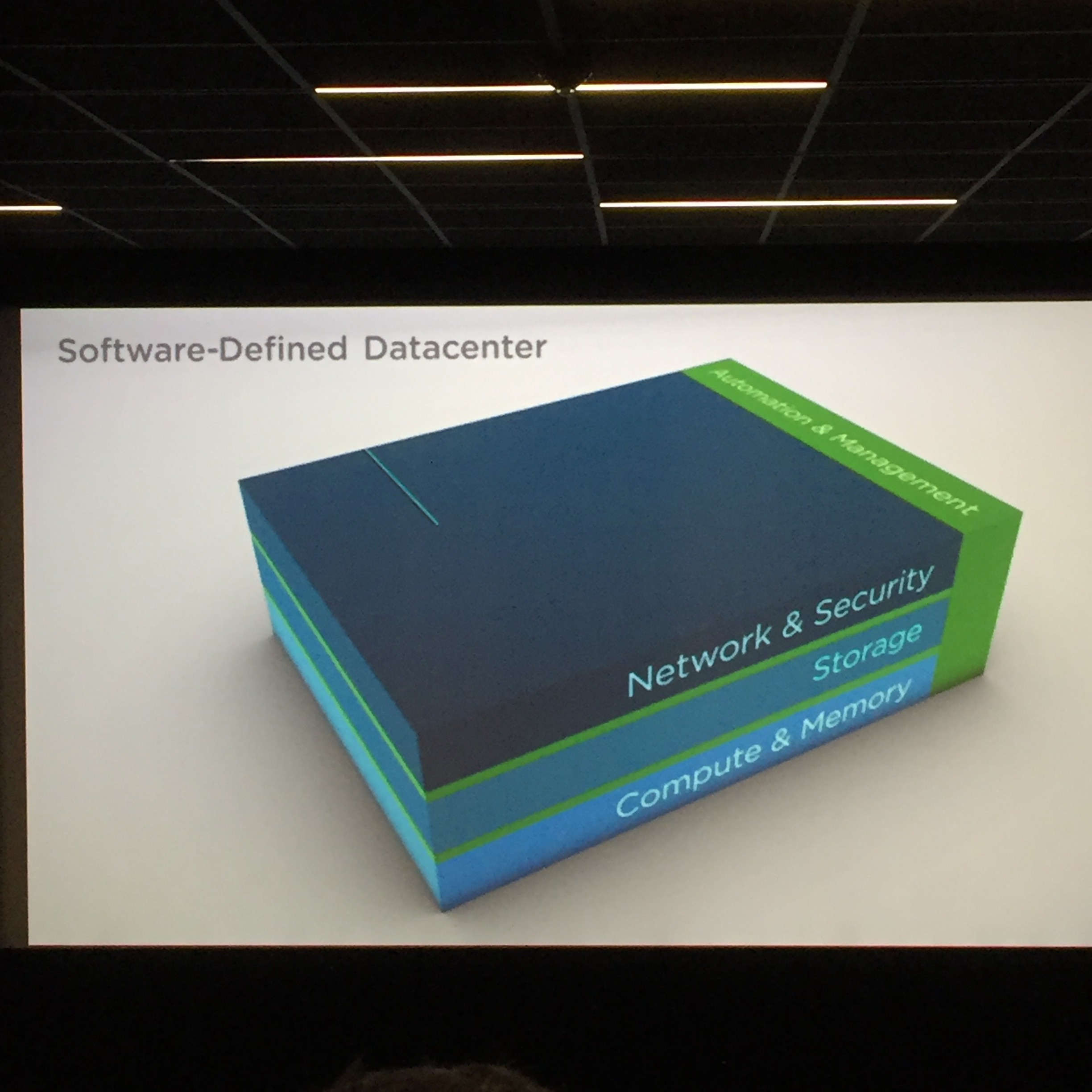

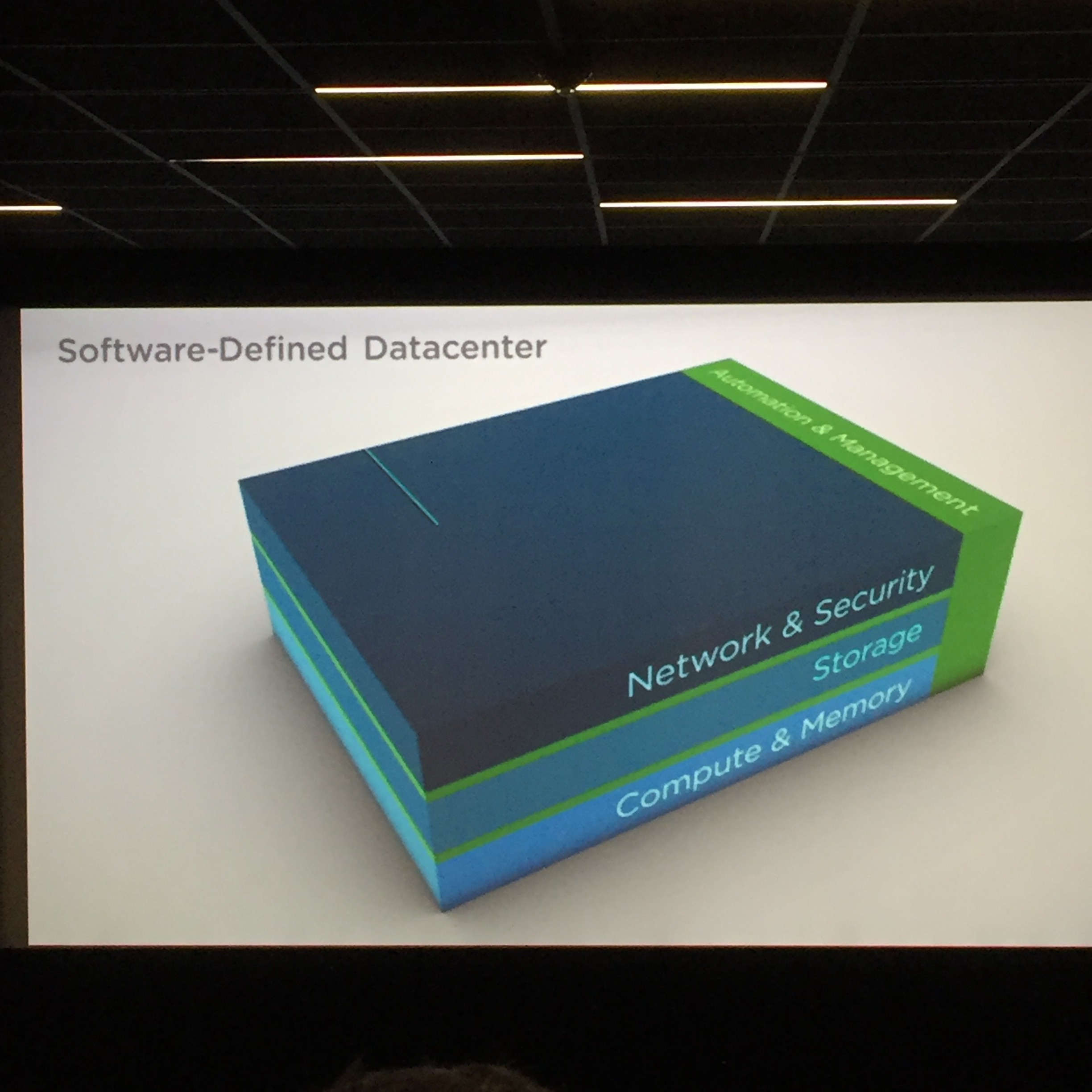

Øivind startet med å sette agenda, at vi har per idag ikke noe problemer med Compute og Lagring, der er de fleste komfortable med virtualisering. Problemet ligger på Nettverk og Sikkerhet, som er den siste puslebiten for å få til ett skikkelig SDC (Software Defined Datacenter).

Men det å få dette inn i VMware paraplyen er ikke alltid så lett, det er svært sjeldent at de ansatte som kan VMware også driver med nettverk og vice versa.

Dette kan ofte føre til friksjon, da man fort kan bli litt redd for sin egen jobb om VMware plutselig skal “ta over” Nettverk og sikkerhet..

Men frykt ikke, VMware NSX bygger på eksisterende infrastruktur, og alt vil ikke skje i noen “flyktige” virtuelle switcher man ikke kan “tuppe i ræva” når de streiker..

VMware har heller ikke funnet på noen rare sære protokoller som kun VMware folk skjønner, nei dette er ett fullgodt verktøy for de som jobber med Nettverk og sikkerhet, og vil hjelpe dem til å faktisk få oversikt i nettverket sitt. Tiden der man drar opp 10-20 Putty vinduer på SSH for å finne ut routingproblemet vil være over med NSX. Der man raskere og mer effektivt kan gjøre endringer og feilsøke!

Siterer Øivind som sa: “NSX er kanskje ikke noe alle vil bruke, men jeg tror det er lurt at alle setter seg inn i hva det er før man kaster det på båten..”

Jeg var selv skeptisk til NSX før jeg faktisk satt meg ned å leste alt jeg kom over om emnet. Og må nå innrømme at jeg nå er “frelst” på løsningen de kommer med.

EMC : “From Russia, with Disk”

Så fikk vi høre fra Svein-Gunnar som er like fersk som meg her hos Arrow, han hadde en presentasjon om sine erfaring med å jobbe hos DnB Markets før han kom til Arrow.

Først ett dypdykk i EMC sin portefølje som var mye større enn jeg trodde, her har man noe for enhver smak! DSSO i øverste høyre hjørne som baserer seg på SSD lagring med ekstrem ytelse er noe jeg kanskje skulle hatt som SAN.. der jeg oppbevarer alle mine “lovlige” filmer og serier.

Tanken er uansett at EMC kan tilby noe for enhver smak, med VPLEX på toppen som kan styre EMC og andre leverandører sitt SAN.

Svein-Gunnar tok deretter å pratet om hvordan hverdagen var i DNB Markets før de fikk EMC sine løsninger på plass, der de før hadde aktiv – passiv løsning på SANet sitt kunne de nå kjøre Aktiv – Aktiv med hjelp fra VPLEX som hadde kontroll på hvordan lagring ble håndtert.

Dette gjorde det også lettere å håndtere nedetid da mye var automatisert, der man før måtte ha en SAN-ansvarlig tilgjengelig for å fail-over eller lignende.

Oppsummert så er EMC VPLEX en god investering for å bruke enda flere av de ressursene man har investert i, og for å automatisere tjenester og funksjoner som før måtte iverksettes manuelt.

Palo Alto Networks: “The Spy Who Hacked Me”

Så var det Gøran sin tur, som først delte ut M til hele salen som en god start..

Bildet er hentet fra Palo Alto Sales Kickoff 2015.. 🙂

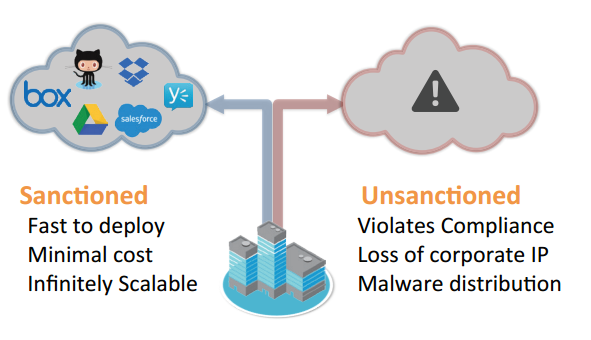

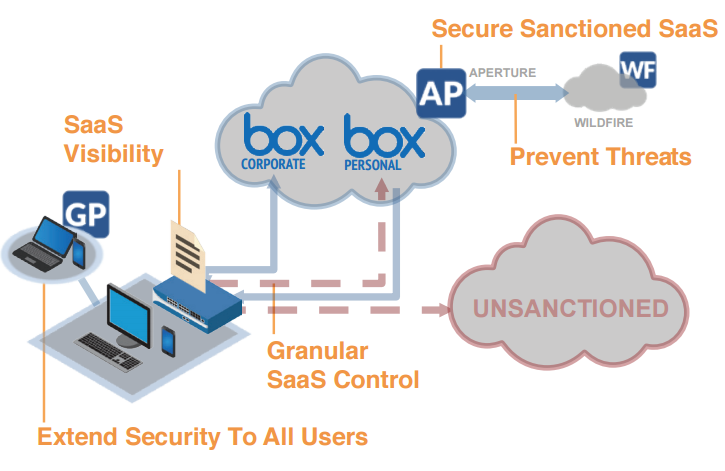

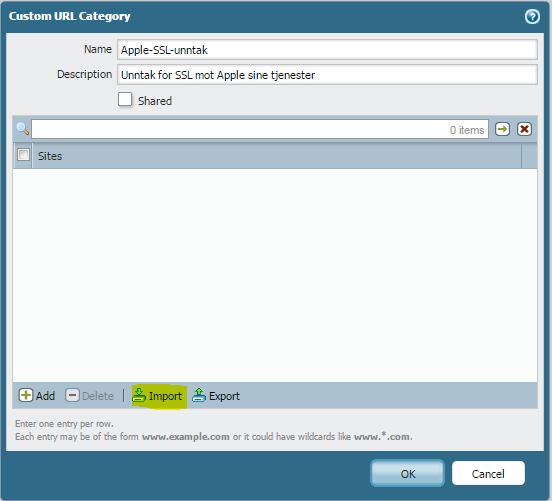

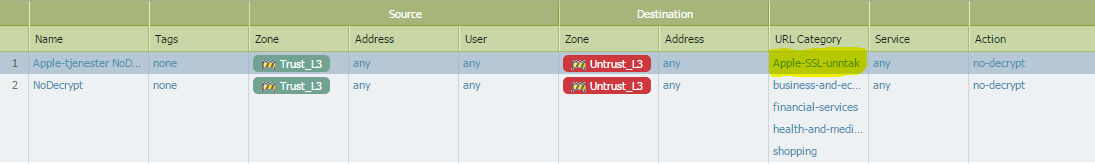

Paloalto var først ute med NSX integrasjon, og er dermed de flinkeste der. Nok sagt. Er NSX noe du skal bruke, og trenger sikkerhet utover det enkle NSX leverer så ikke se lengere enn til Paloalto.

Så det store spørsmålet.. Hvorfor? Hvorfor sikre nettverket? Og Hvorfor Paloalto? Hvorfor lever vi? osv osv..

Disse 4 bildene forteller en historie om fysiske innbrudd ofte etterlater seg ganske markante spor, gjerne via at det de var ute etter er borte.

Man skjønner fort når man har blitt utsatt for ett ran.

Slik ser datasenteret ditt ut før innbruddet skjer via en bakdør på Windows serveren din.

Slik ser det ut etter at alle dataene dine er eksfiltrert ut med FTP..

Poenget er å illustrere at man i de fleste tilfeller ikke ser når man er utsatt for innbrudd i datasenteret, så lenge man ikke har mekanismer for å oppdage det.

Løsningen for mange er da å sette opp en form for overvåkning på nettverket, og gjennomgang av logger (Ja, bildet referer til “logs” 🙂

Men dette er ikke bra nok, det er nødvendig med mer satsing!

Symbolikken her er veldig enkel, for mange bedrifter er dette en god representasjon av nettverket deres. Det er flatt og alt kan prate med alle. Det holder da med en klient eller kaffemaskin som blir tatt, og man har i praksis tilgang til hele nettverket. Utover det å sikre trafikken inn og ut fra nettverket, må man også tenke på trafikken internt i nettverket! Hva om noen tar med en minnepinne med virus?

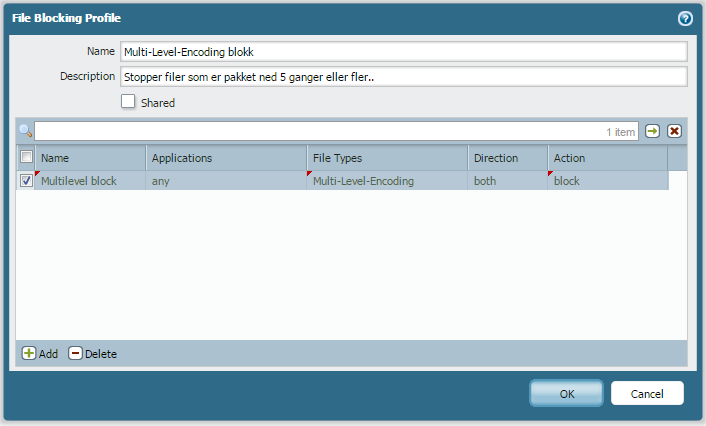

Dette er for å illustrere at det er ikke den første infeksjonen som ofte er problemet, men hva denne igjen kan dra med seg ned av annet grums.. Derfor kan uskyldig “adware” ofte blir noe mye verre om det ikke blir håndtert.

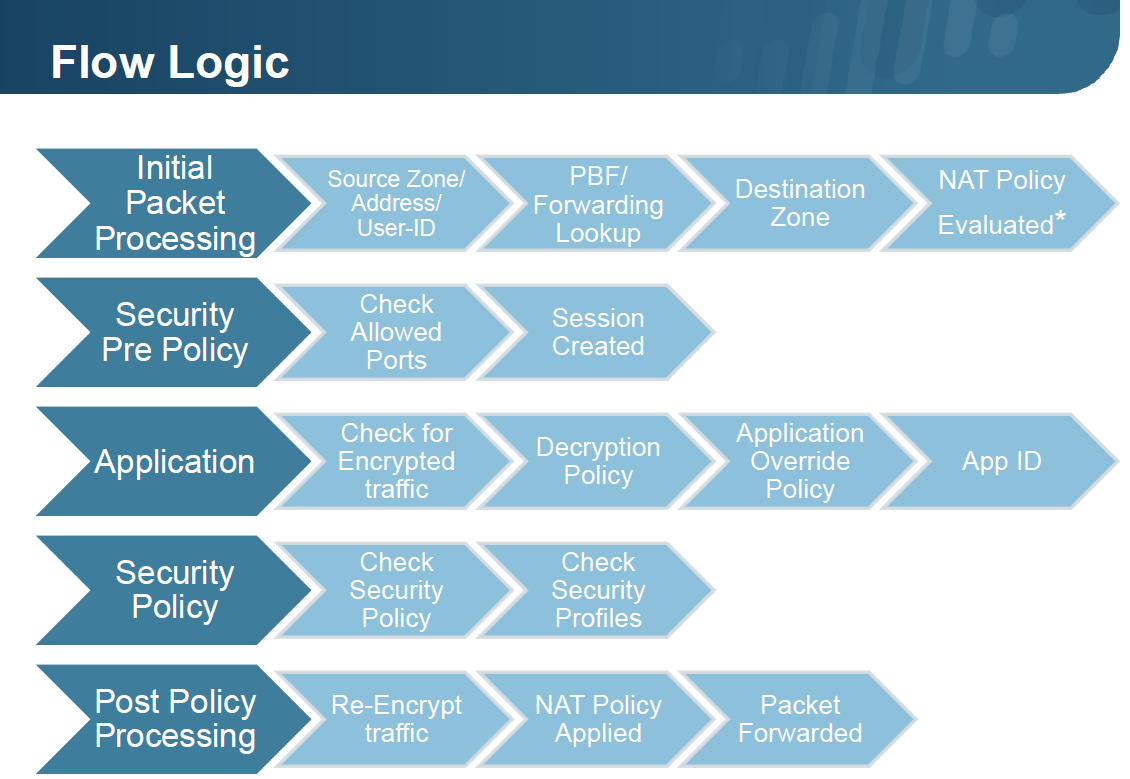

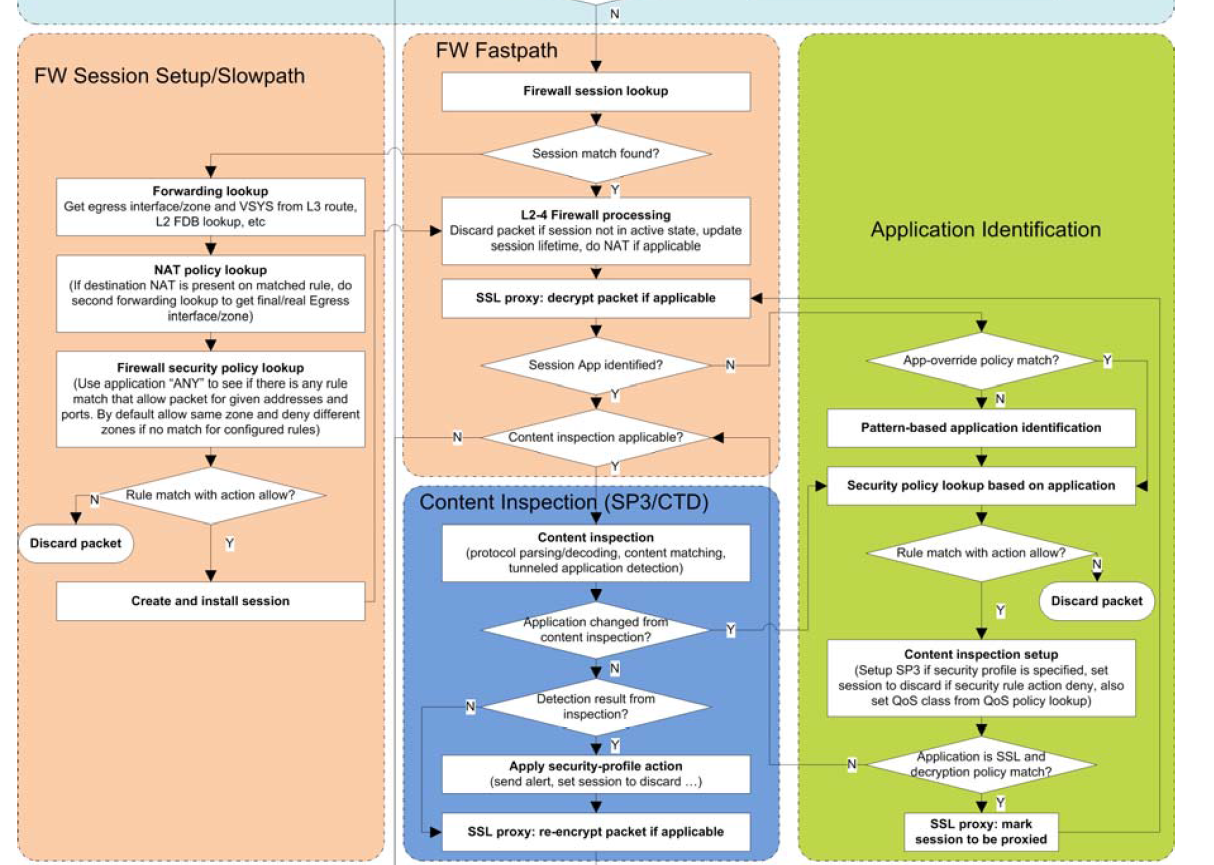

Ja, hva kan vi da gjøre Gøran?

Steg 1: Segmentere, putt SQL på eget nett, vekk fra Web-serverne.. osv osv.. Kan ta tid, men start med noe!

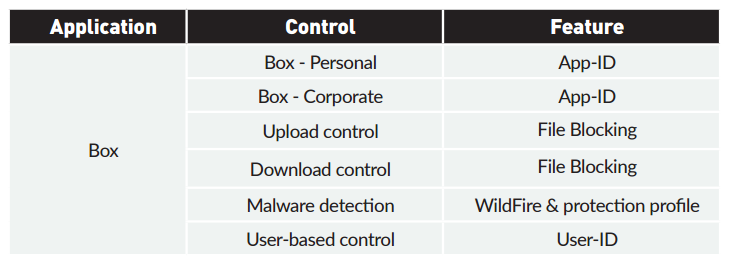

Steg 2: Tilgangskontroll.. bruk — USER-ID og få kontroll på de som er i nettverket ditt!

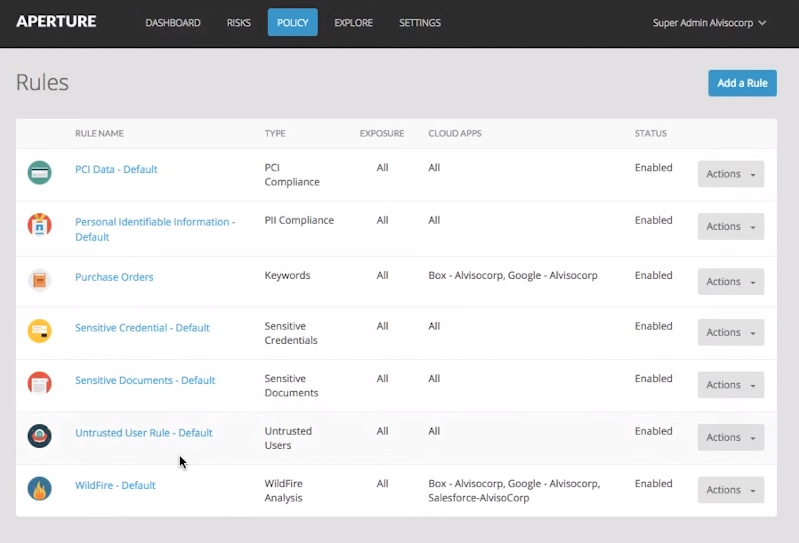

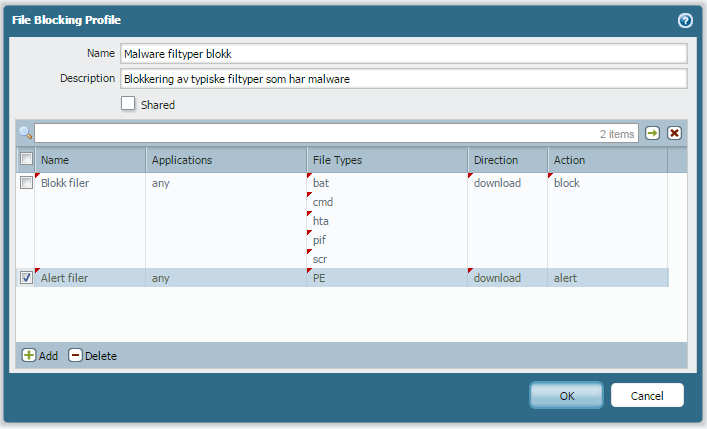

Steg 3: Implementer pakke-inspeksjon i nettverket.. Gjerne ett produkt som ikke baserer seg på at Port 80 er web, Port 443 er SSL osv.. (Hint: Paloalto!)

Med dette implementert så kan man lage en policy på de applikasjonene man ønsker å se i nettverket sitt, hvor man inspiserer innholdet og har kontroll. Alt annet blir blokkert.

Det handler om å faktisk ta kontroll, vi godtar ikke at hvem som helst kan gå rundt i kontor lokalene våre.. hvorfor skal det være noe forskjell på nettverket?

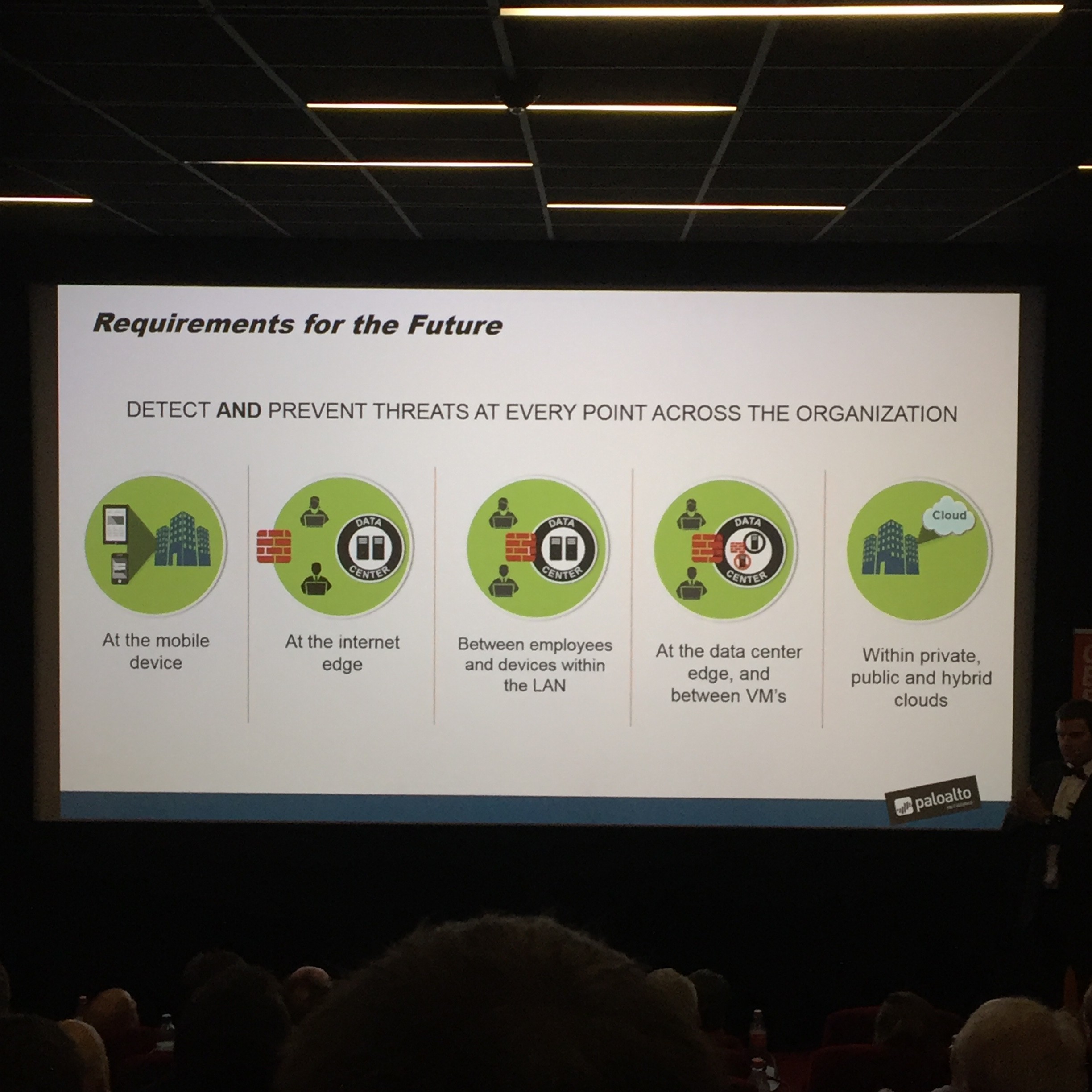

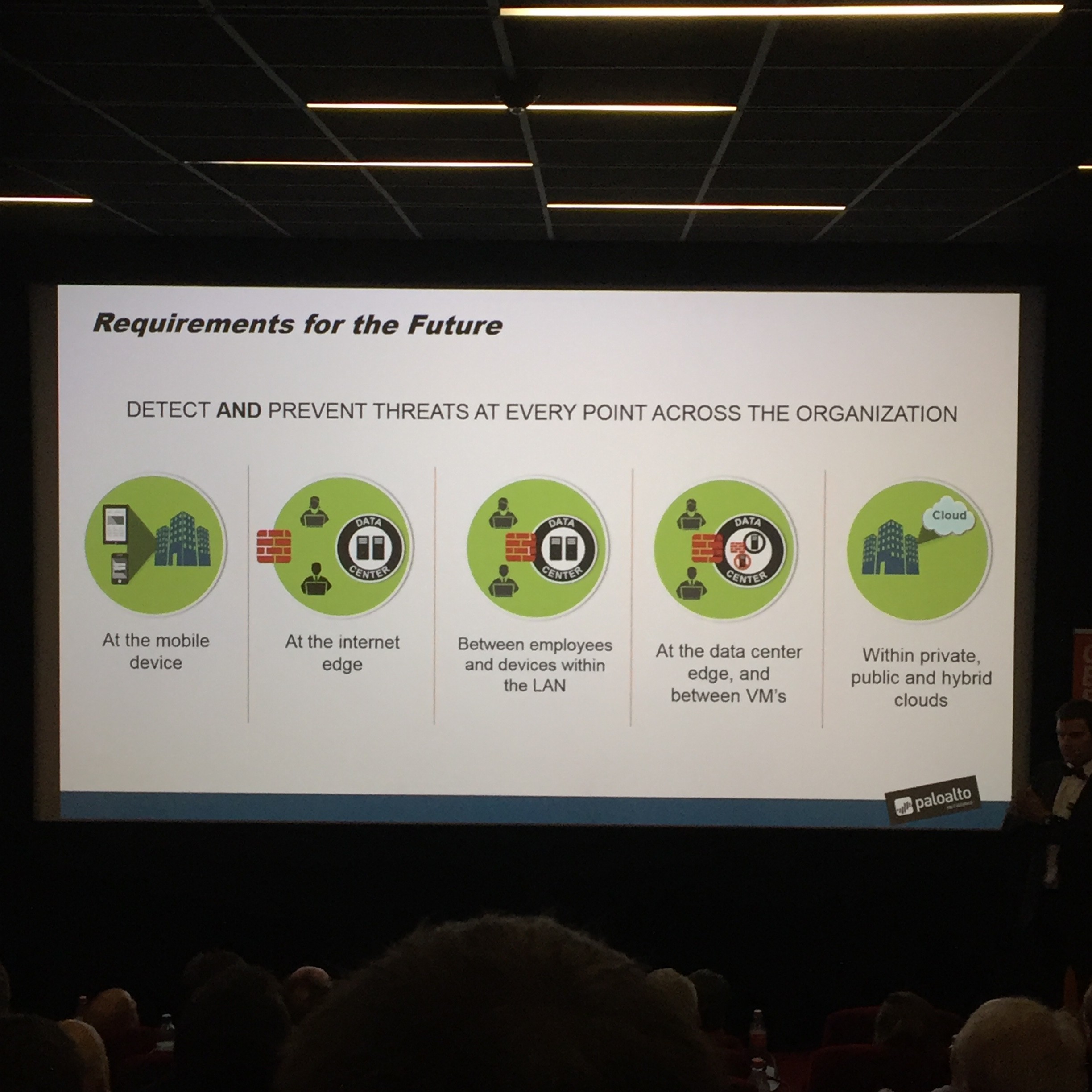

Liten slide om hvordan ting har utviklet seg, og at Paloalto er godt egnet for å beskytte de i fremtiden!

Denne tankegangen får tommel opp fra meg som er glad i sikkerhet.. Veldig mange forholder seg kun til “At the internet edge” per idag..

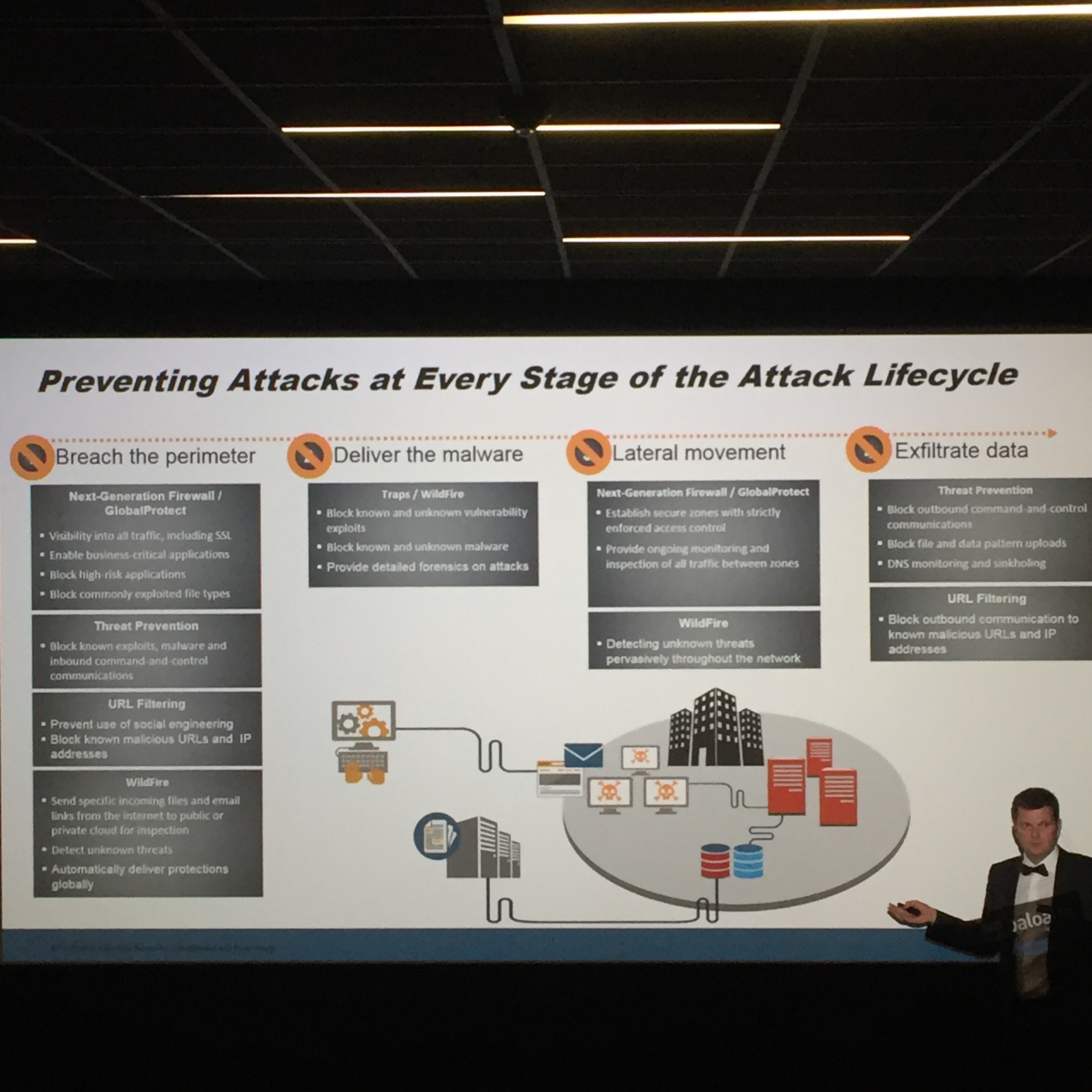

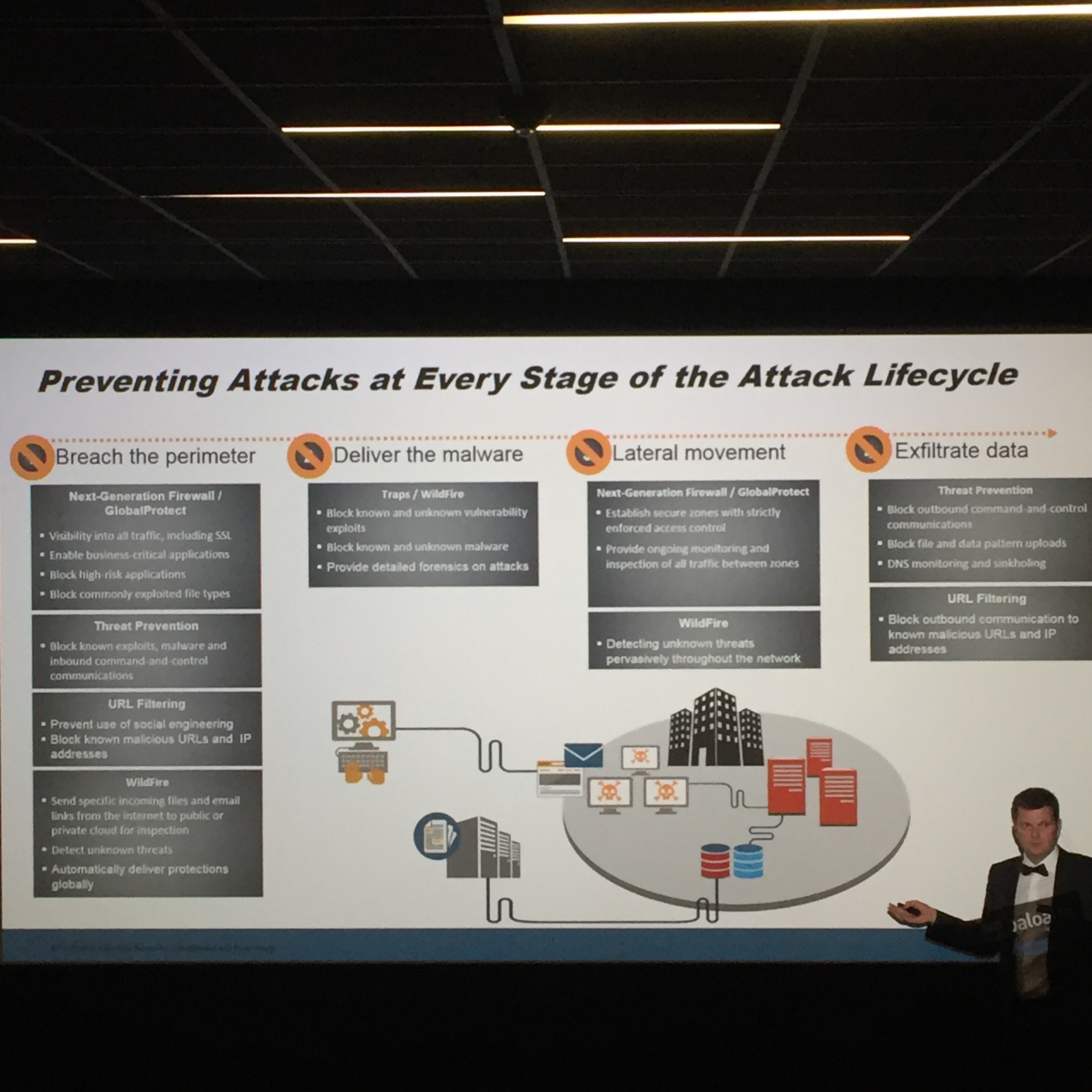

Litt om “kill-chain” fra Paloalto, det viser styrken med å sikre i lag og at de forskjellige beskyttelsene har samme kontekst. Noe som er en svakhet for de andre brannmurene, der man jobber i sekvens fremfor simultant.

Det var flere slides til presentasjonen, men jeg anbefaler alle å ta en tur å høre på Gøran\Paloalto når de forteller sin story. Den er god!

Deretter var det utdeling av godteposer og James Bond – SPECTRE!

Alt i alt en fin dag med mye godt faglig innhold.

Filmen får terningkast 4.. Blir alltid litt skuffet når hacker scener er totalt urealistisk.. 🙂